在CentOS系统中,libcrypto扮演着核心角色,作为OpenSSL库的关键组件,它负责处理加密、解密、数字签名和SSL/TLS协议等安全功能,对于系统管理员、开发者和安全专家而言,理解如何有效管理和使用libcrypto至关重要,CentOS作为企业级Linux发行版,以其稳定性和可靠性著称,广泛应用于服务器环境,libcrypto的集成确保数据传输和存储的安全性,防止未授权访问或数据泄露,本文深入探讨在CentOS上安装、配置和使用libcrypto的实践方法,覆盖常见挑战和优化策略,帮助您提升系统安全性和性能。

libcrypto是OpenSSL项目的一部分,提供底层加密算法实现,如AES、RSA和SHA系列,在CentOS中,它通常通过openssl-devel包提供,支持开发应用程序处理敏感信息,安装过程相对简单,但需注意版本兼容性,CentOS 7及更高版本默认包含OpenSSL库,但为了开发目的,建议安装完整的开发包,使用yum包管理器执行安装命令:打开终端,输入sudo yum install openssl-devel,此命令自动解析依赖项,下载并安装libcrypto头文件和库文件,安装完成后,验证版本:运行openssl version,输出类似“OpenSSL 1.0.2k-fips”表示成功,如果遇到依赖错误,检查yum仓库配置或更新系统包:sudo yum update,确保所有步骤在root权限下进行,避免权限问题中断安装。

使用libcrypto开发应用程序时,需链接库文件并包含头文件,以C语言为例,创建一个简单程序测试加密功能,编写代码文件encrypt.c:

#include#include int main() { OpenSSL_add_all_algorithms(); // 初始化所有算法 printf("libcrypto initialized successfully on CentOS.\n"); // 示例:使用AES加密,实际代码需填充具体逻辑 return 0; }

编译程序:gcc -o encrypt encrypt.c -lcrypto,选项-lcrypto确保链接libcrypto库,运行./encrypt,输出初始化消息即表示配置正确,实际应用中,libcrypto支持高级功能如生成密钥对或处理SSL握手,在web服务器配置中,集成libcrypto强化HTTPS连接,保护用户数据,编译时若报错“未找到openssl/evp.h”,检查安装路径或添加包含目录:gcc -I/usr/include/openssl -o encrypt encrypt.c -lcrypto,这种直接方法简化开发流程,但需注意内存管理;libcrypto函数可能涉及手动分配资源,使用后调用EVP_cleanup()释放,避免内存泄漏。

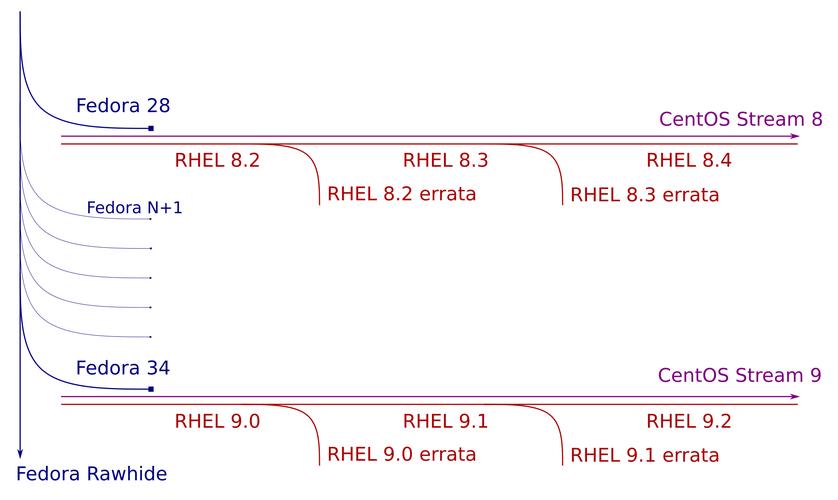

CentOS上管理libcrypto时,常见问题包括版本冲突和依赖缺失,新版本CentOS 8转向OpenSSL 3.x,而旧系统如CentOS 7使用1.0.x,导致API不兼容,升级时,备份现有配置:sudo cp /etc/ssl/openssl.cnf /backup/,然后更新包:sudo yum upgrade openssl,若应用程序崩溃,检查日志/var/log/messages排查错误,另一个挑战是FIPS模式启用,CentOS默认支持FIPS 140-2合规性,但需额外配置:编辑/etc/system-fips设置参数,重启生效,安全方面,保持libcrypto更新防范漏洞:订阅CentOS安全公告,定期运行sudo yum update openssl,审计代码使用:避免硬编码密钥,改用环境变量或密钥管理服务,测试环境先行验证变更,减少生产中断风险。

libcrypto的性能优化能提升系统效率,在CentOS服务器上,启用硬件加速如Intel AES-NI指令集:检查CPU支持grep aes /proc/cpuinfo,然后在编译时添加-maes标志,监控资源使用:工具如openssl speed基准测试加密速度,调整线程池大小优化吞吐量,安全配置不容忽视:禁用弱算法(如DES),通过修改openssl.cnf文件设置CipherString = HIGH强化TLS,个人观点:作为长期管理CentOS系统的从业者,我认为libcrypto是现代安全基础设施的基石,但过度依赖它而不更新或审计会引入风险;主动维护和持续学习是确保稳健性的关键,尤其在云环境中,CentOS的稳定结合libcrypto的灵活性为业务提供可靠防护。