近期有些网友想要了解如何在CentOS上设置SSH证书登录的相关情况,小编通过整理给您分析,根据自身经验分享如何在CentOS上设置SSH证书登录?有关知识。

在管理Linux服务器时,安全性始终是首要考虑的因素,传统的密码登录方式虽然简单,但存在被暴力破解的风险,采用SSH证书登录方式,不仅可以大幅提升系统的安全性,还能简化登录流程,提高运维效率。

SSH证书登录基于非对称加密原理,每个用户拥有一对密钥:私钥和公钥,私钥由用户本地保存,公钥则上传至服务器,当用户尝试登录时,服务器会使用公钥验证私钥的合法性,从而完成身份认证,这种方式避免了密码在网络中传输,有效防止中间人攻击和密码泄露风险。

实现CentOS系统下的SSH证书登录,需经过以下几个步骤:

在本地客户端生成SSH密钥对,打开终端,输入以下命令:

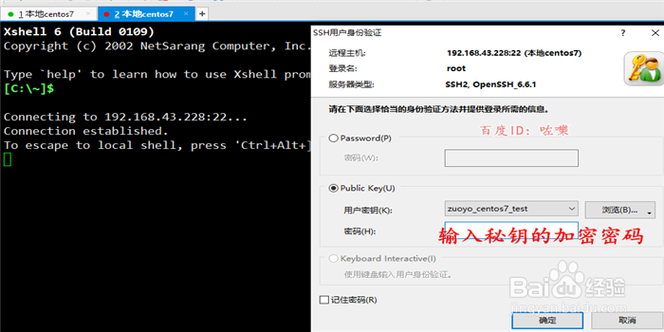

ssh-keygen -t rsa -b 4096系统将提示选择密钥保存路径,默认存储在用户主目录的.ssh文件夹中,建议设置密钥密码,以增加一层安全保护,生成完成后,id_rsa为私钥文件,id_rsa.pub为对应的公钥文件。

将公钥上传至目标服务器,使用ssh-copy-id工具可以快速完成这一操作:

ssh-copy-id -i ~/.ssh/id_rsa.pub username@server_ip此命令会将公钥内容自动追加到服务器对应用户的~/.ssh/authorized_keys文件中,若服务器SSH端口不是默认的22,需通过-p参数指定端口号。

服务器端的配置同样重要,以root权限编辑SSH配置文件:

vi /etc/ssh/sshd_config确保以下参数设置正确:

PubkeyAuthentication yesAuthorizedKeysFile .ssh/authorized_keysPasswordAuthentication no将PasswordAuthentication设置为no可禁用密码登录,强制使用证书认证,修改配置后,需重启SSH服务使更改生效:

systemctl restart sshd建议保持当前会话不关闭,新开终端测试登录成功后再完全退出,防止配置错误导致无法登录。

管理多台服务器时,可通过配置本地的SSH config文件简化连接过程,在~/.ssh/config文件中添加:

Host alias_name HostName server_ip User username IdentityFile ~/.ssh/id_rsa Port 22之后只需使用ssh alias_name即可快速连接。

日常维护中,定期更新密钥对是良好的安全实践,若怀疑私钥可能泄露,应立即生成新密钥并替换服务器上的公钥,authorized_keys文件应设置600权限,.ssh目录设置为700权限,防止未授权访问。

对于团队协作场景,可将成员的公钥统一管理,通过脚本批量部署到服务器,每个成员使用自己的私钥登录,离职时只需移除其公钥即可撤销访问权限,比更改密码更加高效。

某些特殊情况下可能需要临时启用密码登录,可通过修改sshd_config中的PasswordAuthentication参数为yes,并重启SSH服务实现,但操作完成后应及时恢复设置,避免安全风险。

从安全角度看,证书登录方式不仅解决了密码强度问题,还提供了更好的访问控制机制,结合双因素认证,可以构建更加坚固的防护体系,审计日志中能够清晰记录每个密钥的使用情况,便于追溯和分析。

实践证明,采用SSH证书登录后,服务器遭受暴力破解的攻击尝试显著减少,系统安全性得到实质性提升,对于需要管理多台服务器的运维人员来说,这种登录方式带来的便利性同样令人满意。

Linux系统的强大功能建立在合理配置的基础上,正确实施安全措施,才能确保系统稳定可靠地运行,SSH证书登录作为基础安全手段,值得每个系统管理员掌握和应用。