Docker 镜像签名实践:Cosign 工具使用与镜像仓库安全加固000

在容器化应用快速普及的今天,Docker镜像的安全性成为了企业关注的焦点。随着镜像分发的规模不断扩大,如何确保镜像的完整性和来源可信性,成为了企业必须解决的问题。本文将深入探讨如何利用Cosign工具对Docker镜像进行签名,并结合镜像仓库的安全加固措施,为企业构建一个安全可靠的容器镜像分发体系。

一、Docker镜像签名的重要性

Docker镜像作为容器化应用的核心组件,承载着应用程序及其运行环境的所有依赖。然而,镜像在分发过程中可能面临被篡改或替换的风险,一旦恶意镜像被部署到生产环境,可能导致严重的安全问题。因此,对镜像进行签名验证,确保其来源可信和完整性无损,成为了容器安全的重要环节。

镜像签名的作用主要体现在以下几个方面:

验证镜像来源:通过签名,可以明确镜像的发布者身份,防止镜像被篡改或冒充。

确保镜像完整性:签名可以验证镜像在分发过程中未被篡改,确保其完整性。

提升镜像可信度:签名机制为企业提供了一种可信的镜像分发方式,增强了用户对镜像来源的信心。

二、Cosign工具简介

Cosign是由Sigstore社区开发的一款开源工具,专注于为容器镜像和软件包提供签名和验证功能。它基于现代密码学技术,支持多种签名格式,并与OCI(Open Container Initiative)规范保持高度兼容。Cosign的出现,为企业提供了一种简单、高效、安全的镜像签名解决方案。

Cosign的主要功能

支持多种签名格式:Cosign支持PGP、X.509等签名格式,满足不同场景下的签名需求。

与OCI规范兼容:Cosign遵循OCI镜像签名规范,确保签名的兼容性和可移植性。

自动化签名流程:Cosign可以与CI/CD pipeline无缝集成,实现镜像签名的自动化。

支持镜像仓库集成:Cosign支持与主流镜像仓库(如Docker Hub、Google Container Registry等)集成,方便企业进行签名和验证。

Cosign的优势

简单易用:Cosign提供了简洁的命令行接口,用户无需深入了解签名技术细节,即可完成镜像签名和验证。

安全性高:Cosign基于现代密码学技术,确保签名过程的安全性,防止签名被伪造或篡改。

社区支持:作为开源项目,Cosign拥有活跃的开发者社区,持续推动工具的功能完善和安全性提升。

三、使用Cosign进行Docker镜像签名

1. 安装Cosign

在使用Cosign之前,首先需要安装该工具。Cosign支持多种操作系统,用户可以根据自身环境选择合适的安装方式。例如,在Linux系统上,可以通过以下命令安装Cosign:

curl-fsSLhttps://raw.githubusercontent.com/sigstore/cosign/main/install.sh|sh-s---b/usr/local/bin

2. 生成签名密钥对

在签名镜像之前,需要先生成签名密钥对。Cosign支持多种密钥类型,包括PGP和X.509。以下是生成PGP密钥对的示例:

cosigngenerate-key-pair--key-type=pgp

执行上述命令后,Cosign会生成一对PGP密钥,并将其保存在默认位置。用户可以根据需要指定密钥的保存路径。

3. 签名Docker镜像

生成密钥对后,就可以对Docker镜像进行签名了。以下是签名镜像的示例:

cosignsign--key/path/to/private.keymy-registry/my-repository:my-tag

执行上述命令后,Cosign会将签名信息附加到镜像元数据中,确保镜像的完整性和来源可信性。

4. 验证镜像签名

在拉取镜像时,可以通过Cosign验证镜像的签名。以下是验证镜像签名的示例:

cosignverifymy-registry/my-repository:my-tag

执行上述命令后,Cosign会检查镜像的签名信息,确保镜像未被篡改,并且签名来源可信。

四、镜像仓库的安全加固

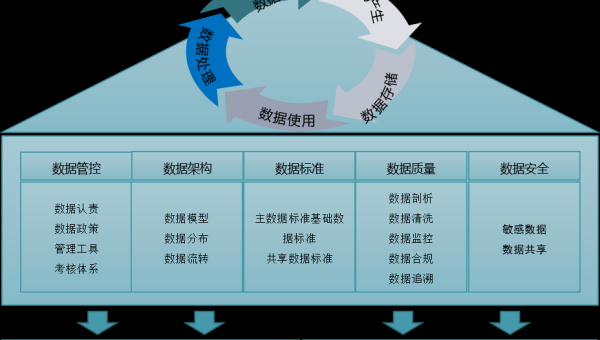

除了镜像签名,镜像仓库的安全加固也是保障容器安全的重要环节。以下是一些常见的镜像仓库安全加固措施:

1. 镜像仓库访问控制

通过设置严格的访问控制策略,限制镜像仓库的访问权限。例如,可以使用基于角色的访问控制(RBAC),为不同用户或团队分配不同的权限,确保只有授权人员可以访问和操作镜像。

2. 镜像扫描与漏洞管理

定期对镜像进行安全扫描,识别镜像中的漏洞和风险。可以使用开源工具(如Trivy、Clair)或商业工具(如Tenable、Nexpose)进行镜像扫描,并根据扫描结果修复漏洞或更新镜像。

3. 镜像版本控制

通过镜像版本控制,确保镜像的可追溯性和可管理性。可以为每个镜像打上唯一的版本标签,并记录镜像的变更历史,方便在出现问题时快速定位和回滚。

4. 镜像仓库监控与审计

对镜像仓库的操作进行实时监控和审计,记录所有镜像的拉取、推送和删除操作。通过分析操作日志,可以及时发现异常行为,防止镜像被恶意篡改或窃取。

五、案例分析:某企业的镜像签名实践

某企业是一家互联网金融公司,其核心业务系统基于Docker容器技术构建。随着容器化应用的规模不断扩大,该企业开始关注镜像的安全性问题。经过调研和评估,该企业决定引入Cosign工具,对Docker镜像进行签名,并结合镜像仓库的安全加固措施,提升整体安全性。

实施步骤

安装Cosign工具:在企业的CI/CD pipeline中集成Cosign工具,实现镜像签名的自动化。

生成签名密钥对:为企业的开发团队和运维团队分别生成签名密钥对,并妥善保管私钥。

签名镜像:在镜像构建完成后,使用Cosign对镜像进行签名,并将签名信息附加到镜像元数据中。

验证镜像签名:在镜像拉取时,使用Cosign验证镜像的签名信息,确保镜像的完整性和来源可信性。

镜像仓库安全加固:设置严格的镜像仓库访问控制策略,定期对镜像进行安全扫描,并记录所有镜像操作日志。

实施效果

通过引入Cosign工具和镜像仓库安全加固措施,该企业显著提升了镜像的安全性,具体表现在以下几个方面:

镜像来源可信:通过签名验证,确保镜像的来源可信,防止恶意镜像被部署到生产环境。

镜像完整性保障:通过签名验证,确保镜像在分发过程中未被篡改,保障镜像的完整性。

安全事件减少:通过严格的镜像仓库访问控制和漏洞扫描,显著减少了安全事件的发生频率。

审计与追溯:通过镜像版本控制和操作日志记录,提升了镜像的可追溯性和可管理性。

六、总结与展望

随着容器化应用的普及,Docker镜像的安全性问题日益凸显。通过引入Cosign工具对镜像进行签名,并结合镜像仓库的安全加固措施,企业可以有效提升镜像的安全性和可信度。未来,随着容器技术的不断发展,镜像签名和仓库安全技术也将不断完善,为企业提供更加全面的安全保障。

推荐阅读

-

IntelliJ IDEA Docker 集成:微服务本地调试与镜像构建

-

Docker 数据卷管理:持久化存储与容器间数据共享

-

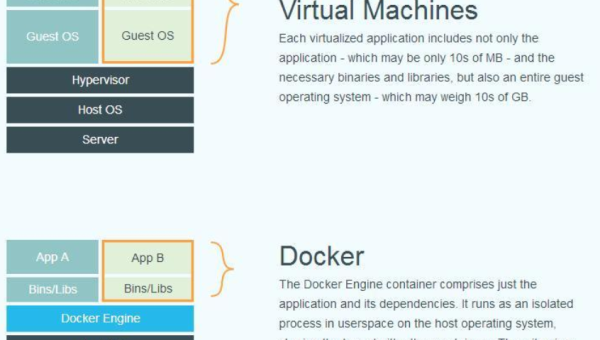

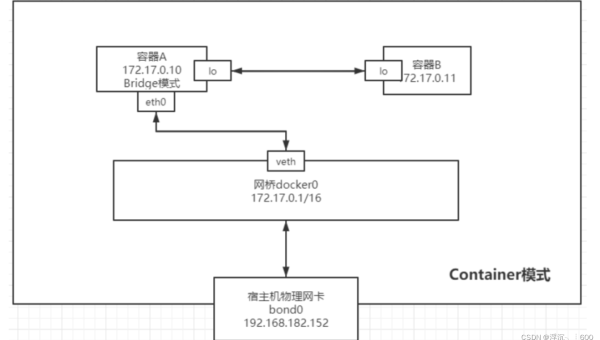

Docker 网络模式对比:bridge、host、none 模式的适用场景

-

VS Code Remote Containers:基于 Docker 的跨环境开发配置全流程

-

Docker 镜像分层原理:UnionFS 机制与缓存利用深度解析

-

Docker 内容信任机制:分布式系统中镜像完整性验证

-

Docker 多阶段构建优化:减少镜像体积与依赖包清理

-

Docker Swarm 集群管理:节点调度策略与服务发现机制解析

-

Linux如何在命令行下创建和管理 Docker 网络

-

Linux如何在系统启动时自动运行 Docker 容器