怎样在 Linux中设置用户的登录 Shell 限制

近期有些网友想要了解的相关情况,小编通过整理给您分享一下。

在 Linux 系统中,用户的登录 Shell 是用户与操作系统交互的重要工具。为了确保系统的安全性和管理效率,管理员需要对用户的登录 Shell 进行合理的限制。本文将详细介绍如何在 Linux 中设置用户的登录 Shell 限制,帮助管理员更好地管理系统用户。

1. 理解登录 Shell 的作用

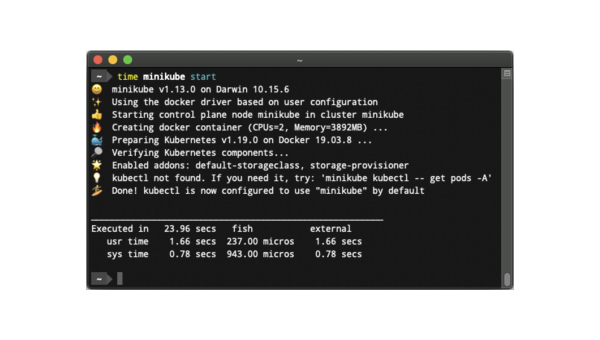

登录 Shell 是用户在登录系统后使用的命令行界面。它决定了用户可以执行哪些命令以及如何与系统进行交互。常见的登录 Shell 包括 Bash、Zsh、Fish 等。不同的 Shell 具有不同的功能和特性,管理员需要根据实际需求为用户分配合适的 Shell。

2. 查看和修改用户的登录 Shell

在 Linux 中,可以使用 chsh 命令来查看和修改用户的登录 Shell。以下是一些常用的命令示例:

查看当前用户的登录 Shell:

echo $SHELL修改用户的登录 Shell:

chsh -s /bin/bash username其中,

/bin/bash是新的 Shell 路径,username是要修改的用户名。

3. 限制用户使用特定 Shell

为了确保系统的安全性,管理员可以限制用户只能使用特定的 Shell。这可以通过修改 /etc/shells 文件来实现。/etc/shells 文件列出了系统中所有可用的 Shell。管理员可以编辑该文件,只保留允许使用的 Shell。

例如,如果只允许用户使用 Bash 和 Zsh,可以将 /etc/shells 文件修改为:

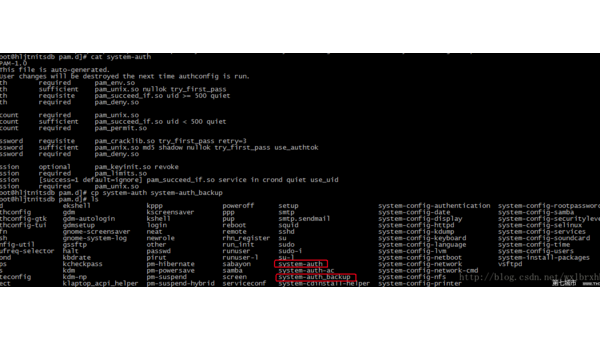

/bin/bash/bin/zsh4. 使用 PAM 模块进行 Shell 限制

Linux 的 Pluggable Authentication Modules (PAM) 提供了更灵活的 Shell 限制方式。通过配置 PAM 模块,管理员可以实现更复杂的 Shell 限制策略。

例如,可以使用 pam_shells.so 模块来限制用户只能使用 /etc/shells 文件中列出的 Shell。编辑 /etc/pam.d/system-auth 文件,添加以下行:

auth required pam_shells.so5. 使用 chroot 环境限制 Shell

对于需要更高安全性的场景,可以使用 chroot 环境来限制用户的 Shell。chroot 将用户限制在一个特定的目录中,用户只能访问该目录及其子目录中的文件和命令。

例如,创建一个 chroot 环境并限制用户只能使用 Bash:

mkdir /chrootcp -r /bin/bash /chroot/bin/cp -r /lib /chroot/cp -r /lib64 /chroot/chroot /chroot /bin/bash6. 使用 SELinux 进行 Shell 限制

SELinux 是 Linux 的一个安全模块,可以提供更细粒度的访问控制。通过配置 SELinux 策略,管理员可以限制用户只能使用特定的 Shell。

例如,使用 semanage 命令限制用户只能使用 Bash:

semanage login -a -s user_u -r "s0-s0:c0.c1023" username7. 监控和审计 Shell 使用

为了确保 Shell 限制策略的有效性,管理员需要定期监控和审计用户的 Shell 使用情况。可以使用 auditd 工具来记录用户的 Shell 使用日志。

例如,配置 auditd 监控 /bin/bash 的使用:

auditctl -w /bin/bash -p x -k shell_usage8. 总结

在 Linux 中设置用户的登录 Shell 限制是确保系统安全性和管理效率的重要措施。通过合理配置 Shell、使用 PAM 模块、chroot 环境和 SELinux 等工具,管理员可以有效地限制用户的 Shell 使用,并监控和审计用户的 Shell 使用情况。希望本文的介绍能帮助管理员更好地管理 Linux 系统中的用户 Shell 限制。

通过以上步骤,管理员可以有效地在 Linux 中设置用户的登录 Shell 限制,确保系统的安全性和管理效率。