怎样实时查看MISP实例的威胁情报信息

怎样实时查看MISP实例的威胁情报信息

这篇文章将为大家详细讲解有关怎样实时查看MISP实例的威胁情报信息,文章内容质量较高,因此小编分享给大家做个参考,希望大家阅读完这篇文章后对相关知识有一定的了解。

下面将会给大家介绍如何利用Misp-Dashboard实时查看来自MISP实例的威胁情报信息。Misp-Dashboard可以帮助研究人员实时查看MISP实例(ZMQ Feeds)传递的数据和统计结果。Misp-Dashboard是一款仪表盘工具,它可以作为一款威胁情报实时感知工具来使用,该工具继承了Gamification工具来显示每一个组织的贡献度以及实时排名,仪表盘内容还可以给安全操作中心(SOC)、安全研究团队或网络安全测试人员提供威胁追踪服务。

功能介绍

实时信息仪表盘

1、可订阅来自不同MISP实例的多个ZMQ feeds;

2、可查看不同组织的实时贡献度;

3、显示实时可解析的威胁情报发布地理位置;

地理定位仪表盘

1、提供历史地理位置信息,以支持安全团队、CSIRT或SOC在其选区内发现威胁;

2、从特定区域获取地理位置信息;

贡献度仪表盘(集成Gamification)

1、所有组织的月贡献度;

2、最新贡献的组织(动态更新);

3、所有组织的贡献等级;

4、每一个组织的贡献类别;

5、选中组织的当前排名(动态更新);

用户仪表盘

1、显示平台使用时间和使用方式;

2、登录和贡献时间;

趋势仪表盘

1、提供实时信息以支持安全团队、CSIRT或SOC发现威胁和恶意活动;

2、显示更多的活动事件、分类和标签;

3、显示讨论信息;

工具安装

注意:该工具目前只支持在类Unix操作系统平台上运行,比如说Linux等等。

首先,使用下列命令将项目源码克隆至本地:

gitclonehttps://github.com/MISP/misp-dashboard.git

然后切换到本地项目目录中,运行下列命令:

./install_dependencies.sh

更新配置文件config.cfg,并匹配用户本地系统,此时需要修改的参数如下:

edisGlobal->hostRedisGlobal->portRedisGlobal->zmq_urlRedisGlobal->misp_web_urlRedisMap->pathMaxMindDB

工具更新

重新运行install_dependencies.sh脚本来获取新的依赖组件:

./install_dependencies.sh

对比config.cfg.default文件中的修改项,然后重新更新你的配置文件config.cfg。

请确保当前没有zmq Python3脚本正在运行,因为该脚本会阻止项目更新:

+virtualenv-ppython3DASHENVAlreadyusinginterpreter/usr/bin/python3Usingbaseprefix'/usr'Newpythonexecutablein/home/steve/code/misp-dashboard/DASHENV/bin/python3Traceback(mostrecentcalllast):File"/usr/bin/virtualenv",line9,in<module>load_entry_point('virtualenv==15.0.1','console_scripts','virtualenv')()File"/usr/lib/python3/dist-packages/virtualenv.py",line719,inmainsymlink=options.symlink)File"/usr/lib/python3/dist-packages/virtualenv.py",line942,increate_environmentsite_packages=site_packages,clear=clear,symlink=symlink))File"/usr/lib/python3/dist-packages/virtualenv.py",line1261,ininstall_pythonshutil.copyfile(executable,py_executable)File"/usr/lib/python3.5/shutil.py",line115,incopyfilewithopen(dst,'wb')asfdst:OSError:[Errno26]Textfilebusy:'/home/steve/code/misp-dashboard/DASHENV/bin/python3'

接下来,运行下列命令重启系统:

./start_all.sh

或

./start_zmq.sh./server.py&

启动系统

注意:Misp-Dashboard仅需常规权限即可运行,无需使用root权限。

确保本地已运行了Redis服务器:

redis-server--port6250

激活你的Virtualenv环境:

../DASHENV/bin/activate

启用zmq_subscriber来监听MISP feed:

./zmq_subscriber.py&

开启调度程序来处理接收到的信息:

./zmq_dispatcher.py&

开启Flask服务器:

./server.py&

访问接口:

http://localhost:8001/

或者,你也可以直接运行start_all.sh脚本来自动运行上述所有命令。

身份认证

我们可以在config/config.cfg文件中设置“auth_enabled = True”来启用身份认证功能。

zmq_subscriber选项

Azmqsubscriber.ItsubscribetoaZMQthenredispatchittotheMISP-dashboardoptionalarguments:-h,--helpshowthishelpmessageandexit-nZMQNAME,--nameZMQNAMETheZMQfeedname-uZMQURL,--urlZMQURLTheURLtoconnectto

使用mod_wsgi在产品中完成部署

安装Apache mod-wsgi(Python 3):

sudoapt-getinstalllibapache2-mod-wsgi-py3

如果你安装了Python2版本的mod_wsgi,那么旧版本的将会被替换:

ThefollowingpackageswillbeREMOVED:libapache2-mod-wsgiThefollowingNEWpackageswillbeinstalled:libapache2-mod-wsgi-py3

接下来,配置项目文件夹权限和文件(“/etc/apache2/sites-available/misp-dashboard.conf”):

<VirtualHost*:8001>ServerAdminadmin@misp.localServerNamemisp.localDocumentRoot/var/www/misp-dashboardWSGIDaemonProcessmisp-dashboard\user=mispgroup=misp\python-home=/var/www/misp-dashboard/DASHENV\processes=1\threads=15\maximum-requests=5000\listen-backlog=100\queue-timeout=45\socket-timeout=60\connect-timeout=15\request-timeout=60\inactivity-timeout=0\deadlock-timeout=60\graceful-timeout=15\eviction-timeout=0\shutdown-timeout=5\send-buffer-size=0\receive-buffer-size=0\header-buffer-size=0\response-buffer-size=0\server-metrics=OffWSGIScriptAlias//var/www/misp-dashboard/misp-dashboard.wsgi<Directory/var/www/misp-dashboard>WSGIProcessGroupmisp-dashboardWSGIApplicationGroup%{GLOBAL}Requireallgranted</Directory>LogLevelinfoErrorLog/var/log/apache2/misp-dashboard.local_error.logCustomLog/var/log/apache2/misp-dashboard.local_access.logcombinedServerSignatureOff</VirtualHost>

关于怎样实时查看MISP实例的威胁情报信息就分享到这里了,希望以上内容可以对大家有一定的帮助,可以学到更多知识。如果觉得文章不错,可以把它分享出去让更多的人看到。

推荐阅读

-

polyfills怎么按需加载

polyfills怎么按需加载本篇内容主要讲解“polyfills...

-

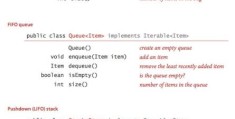

C#数据类型怎么实现背包、队列和栈

-

C#怎么实现冒泡排序和插入排序算法

C#怎么实现冒泡排序和插入排序算法这篇文章主要讲解了“C#怎么实现...

-

C#如何实现希尔排序

-

C#如何实现归并排序

-

C#怎么使用符号表实现查找算法

-

C#类的静态成员怎么用

C#类的静态成员怎么用这篇“C#类的静态成员怎么用”文章的知识点大...

-

C#的静态函数怎么用

C#的静态函数怎么用这篇文章主要讲解了“C#的静态函数怎么用”,文...

-

C#中的析构函数怎么用

C#中的析构函数怎么用这篇文章主要讲解了“C#中的析构函数怎么用”...

-

怎么用CZGL.ProcessMetrics监控.NET应用