CentOS中如何配置与修改Memcache端口?

理解Memcache端口在CentOS中的关键作用

在CentOS服务器环境中,Memcache作为一款高性能的分布式内存对象缓存系统,常被用于加速动态Web应用的数据库查询或API响应,其默认的端口配置是服务正常运行的基础,也是安全防护的重要环节,本文将从端口配置、安全策略及常见问题出发,提供一套完整的操作指南,帮助用户高效管理Memcache服务。

Memcache默认端口与功能解析

Memcache默认使用11211/TCP端口进行通信,这一端口设计用于接收客户端的缓存请求,并通过内存快速响应数据,若未显式指定端口,服务启动时会自动绑定到11211,可以通过以下命令验证服务状态及端口占用情况:

netstat -tuln | grep 11211

若结果显示LISTEN状态,则表明Memcache已正常启动并监听端口。

**修改默认端口的必要性

尽管11211是Memcache的官方推荐端口,但在实际生产环境中,出于安全考虑,建议修改默认端口,原因包括:

1、降低自动化攻击风险:攻击者常通过扫描默认端口发起批量入侵尝试;

2、多实例隔离需求:同一服务器运行多个Memcache实例时,需分配不同端口;

3、合规性要求:部分企业安全策略明确禁止使用知名默认端口。

分步指南:修改Memcache监听端口

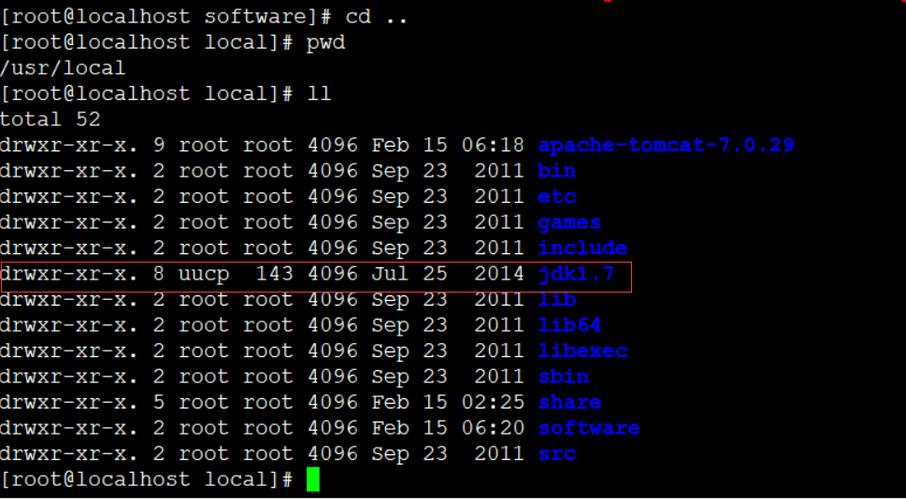

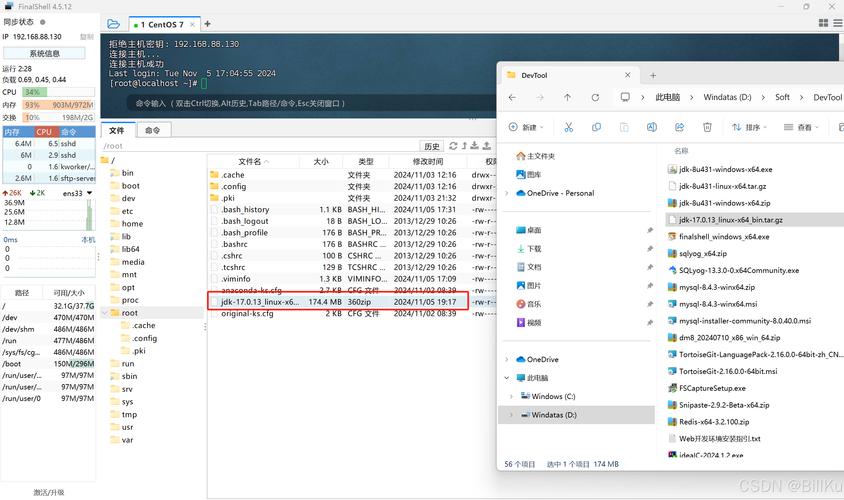

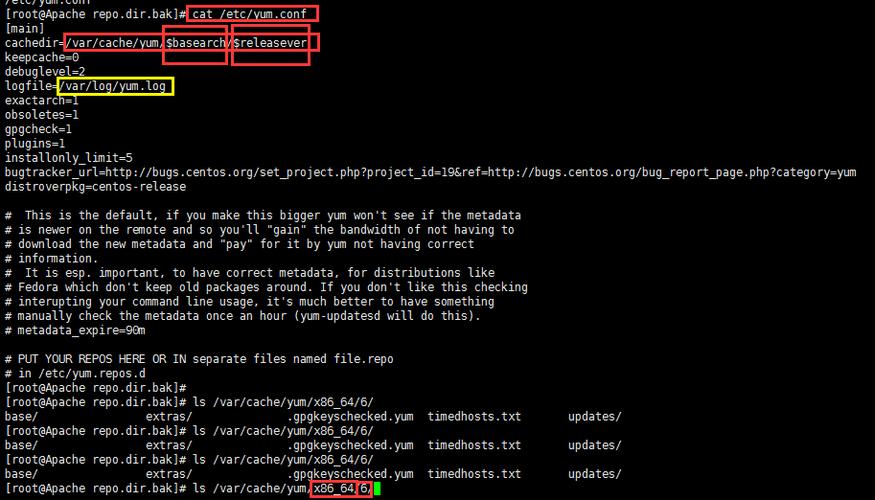

以下操作基于CentOS 7+系统,假设已通过yum安装Memcache服务。

步骤1:编辑Memcache配置文件

打开配置文件/etc/sysconfig/memcached,找到OPTIONS参数:

vim /etc/sysconfig/memcached

将默认行:

OPTIONS="-l 127.0.0.1 -p 11211"

修改为目标端口(例如11222):

OPTIONS="-l 127.0.0.1 -p 11222"

步骤2:重启服务并验证

systemctl restart memcached systemctl status memcached

再次运行netstat命令,确认端口已更新为11222。

步骤3:调整客户端连接配置

修改应用程序中的Memcache客户端配置,确保连接地址包含新端口:

Python示例 import memcache mc = memcache.Client(['127.0.0.1:11222'], debug=0)

**端口安全加固策略

单纯修改端口不足以保障服务安全,需结合以下措施:

1. 限制访问来源IP

在Memcache配置中,通过-l参数绑定内网IP,禁止公网访问:

OPTIONS="-l 192.168.1.100 -p 11222"

2. 启用SASL身份验证

Memcache本身不支持加密通信,但可通过SASL(Simple Authentication and Security Layer)增加认证机制:

yum install cyrus-sasl-plain cyrus-sasl-devel memcached -S -l 127.0.0.1 -p 11222

客户端连接时需提供用户名和密码。

3. 防火墙规则配置

使用firewalld或iptables限制端口访问权限:

firewalld示例 firewall-cmd --permanent --zone=public --add-rich-rule='rule family="ipv4" source address="192.168.1.0/24" port protocol="tcp" port="11222" accept' firewall-cmd --reload

**常见问题与排查方法

问题1:端口冲突导致服务启动失败

错误提示:Cannot assign requested address

解决方法:

- 检查端口是否被其他进程占用:lsof -i :11222

- 释放端口或更换为未占用的端口号。

问题2:客户端无法连接服务端

可能原因:

- 防火墙未放行端口;

- Memcache绑定IP与客户端IP不在同一网络;

- SELinux策略阻止连接。

排查命令:

semanage port -l | grep memcached # 查看SELinux规则 setsebool -P memcached_connect_any 1 # 临时放宽策略

**个人观点

Memcache端口的合理配置不仅是技术细节,更是安全运维的基石,尤其在公有云环境中,开放默认端口可能导致数据泄露甚至被利用为DDoS攻击反射源,建议定期审计端口开放情况,并结合网络层ACL与主机层防火墙,构建多层防护体系,对于高敏感业务,可进一步考虑使用VPC内网隔离或VPN隧道加密通信,最大限度降低风险。