谷歌浏览器跨域报错如何解决?

浏览器安全的守卫者,开发者需知的通关秘籍

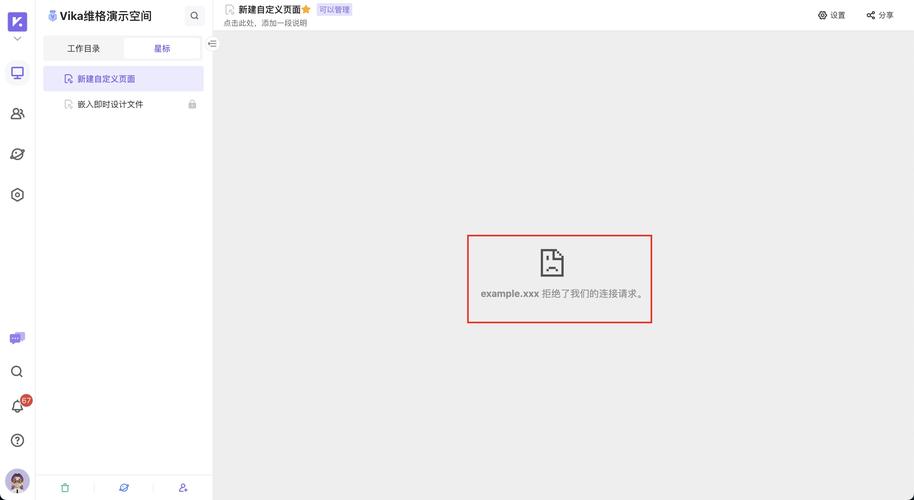

您在浏览器开发者工具中是否见过这样的红色警告?

Access to fetch at 'https://api.example.com/data' from origin 'https://your-site.com' has been blocked by CORS policy...或是

No 'Access-Control-Allow-Origin' header is present on the requested resource.这些刺眼的提示正是跨域资源共享 (CORS) 机制在发挥作用,这不是代码缺陷,而是现代浏览器(如Chrome、Firefox、Edge)强制执行的核心安全策略——同源策略 (Same-Origin Policy) 的直接体现。

根源:同源策略的钢铁防线

想象一下:您登录了银行网站,此时浏览器标签里另一个恶意网站试图悄悄访问您的银行账户信息,如果没有同源策略,这将轻而易举。同源策略的核心使命,正是阻止此类恶意行为,保护用户隐私和数据安全。

浏览器判定“同源”极为严格:只有当协议 (HTTP/HTTPS)、域名 (your-site.com) 和端口 (如 443) 完全一致时,两个 URL 才被视为同源,任何一项不同,即构成“跨域”,浏览器默认会拦截该页面发起的跨域请求(如 AJAX、Fetch),除非目标服务器明确放行。

CORS:跨域通信的安全桥梁

CORS 并非障碍,而是 W3C 标准定义的、允许安全跨域访问的机制,它通过 HTTP 头部在浏览器与服务器之间进行协商。

核心过程解析:

-

简单请求 (Simple Request): 满足特定条件(如 GET/HEAD/POST,Content-Type 为

text/plain,multipart/form-data,application/x-www-form-urlencoded),浏览器直接发出请求,并在请求头携带Origin(来源域名)。- 服务器响应: 需包含

Access-Control-Allow-Origin头,值可以是请求的Origin值(表示允许该特定源)或 (表示允许任何源访问,但需谨慎使用,尤其涉及凭证时),若响应头缺失或值不匹配,浏览器即报错并阻止页面访问响应内容。

- 服务器响应: 需包含

-

预检请求 (Preflight Request): 对于不满足简单请求条件的请求(如 PUT、DELETE、Content-Type 为

application/json或使用了自定义头),浏览器会先自动发起一个OPTIONS方法的预检请求。- 预检请求头: 包含

Origin(来源)、Access-Control-Request-Method(实际请求方法)、Access-Control-Request-Headers(实际请求的自定义头)。 - 服务器响应预检: 必须包含:

Access-Control-Allow-Origin:允许的来源。Access-Control-Allow-Methods:允许的实际请求方法(如 GET, POST, PUT)。Access-Control-Allow-Headers:允许的实际请求头。Access-Control-Max-Age(可选):预检结果缓存时间(秒)。

- 浏览器决策: 根据预检响应判断实际请求是否被允许,若允许,则继续发送实际请求;若不允许或响应头缺失,则报错并终止。

- 预检请求头: 包含

-

携带凭证 (Credentials): 若跨域请求需要发送 Cookies 或 HTTP 认证信息,开发者需在请求中显式设置

credentials: 'include'(Fetch API) 或withCredentials: true(XHR)。- 服务器响应头

Access-Control-Allow-Origin不能为 ,必须是具体的请求来源域名。 - 服务器响应头需包含

Access-Control-Allow-Credentials: true。

- 服务器响应头

实战:解决跨域报错的方案

关键在于后端服务器的正确配置,前端能做的调整有限。

-

后端配置 CORS 响应头: 这是最标准、最安全的方案,以常见后端为例:

- Node.js (Express):

const express = require('express'); const cors = require('cors'); // 使用 cors 中间件 const app = express(); // 允许来自 https://your-site.com 的请求 app.use(cors({ origin: 'https://your-site.com', methods: ['GET', 'POST', 'PUT'], // 允许的方法 allowedHeaders: ['Content-Type', 'Authorization'], // 允许的头 credentials: true // 允许携带凭证 })); - Spring Boot (Java):

@Configuration public class CorsConfig implements WebMvcConfigurer { @Override public void addCorsMappings(CorsRegistry registry) { registry.addMapping("/api/**") // 针对哪些路径 .allowedOrigins("https://your-site.com") // 允许的源 .allowedMethods("GET", "POST", "PUT", "DELETE") // 允许的方法 .allowedHeaders("*") // 允许的头 (或指定具体头) .allowCredentials(true); // 允许凭证 } } - Nginx (反向代理): 在 server 或 location 块中添加:

location /api/ { add_header 'Access-Control-Allow-Origin' 'https://your-site.com'; add_header 'Access-Control-Allow-Methods' 'GET, POST, OPTIONS, PUT, DELETE'; add_header 'Access-Control-Allow-Headers' 'DNT,User-Agent,X-Requested-With,If-Modified-Since,Cache-Control,Content-Type,Range,Authorization'; add_header 'Access-Control-Allow-Credentials' 'true'; if ($request_method = 'OPTIONS') { add_header 'Access-Control-Max-Age' 1728000; add_header 'Content-Type' 'text/plain; charset=utf-8'; add_header 'Content-Length' 0; return 204; } proxy_pass http://backend_server; # 代理到实际后端 }

- Node.js (Express):

-

JSONP (历史方案,慎用): 仅限 GET 请求,利用

标签不受同源策略限制的特性,由前端定义回调函数,服务器返回以该函数包裹的数据。缺点明显: 仅 GET、安全性差(易受 XSS 攻击)、错误处理困难,现代应用已不推荐。 -

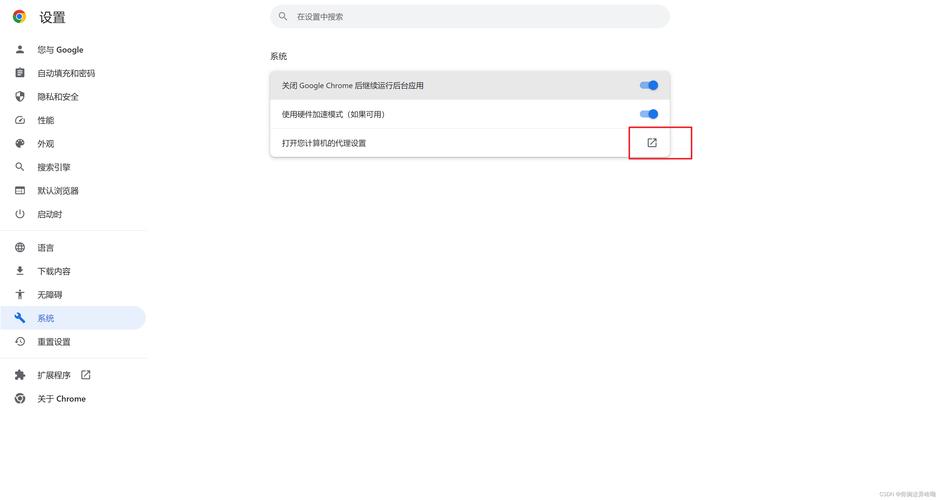

代理服务器: 让同源的后端服务器代理转发请求到目标跨域 API,浏览器只访问同源代理,由代理完成跨域请求并返回结果,有效规避浏览器限制,常用于开发环境或前端无法控制 API 服务器配置时。

调试技巧与常见陷阱

- 善用开发者工具: 浏览器 Network 面板是观察跨域请求/响应的利器,重点关注:

- 请求头中的

Origin。 - 响应头中的

Access-Control-Allow-*系列头。 - 是否存在预检请求 (

OPTIONS) 及其响应。

- 请求头中的

- 常见配置错误:

- 服务器未返回任何 CORS 响应头。

Access-Control-Allow-Origin值为 但请求需要携带凭证 (credentials: true)。- 预检请求 (

OPTIONS) 响应中缺失必要的Access-Control-Allow-Methods或Access-Control-Allow-Headers。 - 后端服务器未正确处理

OPTIONS方法(返回 405 等错误)。 - 缓存导致旧配置未更新(尤其是预检请求响应头

Access-Control-Max-Age较长时)。

安全与便利的永恒平衡

CORS 报错看似恼人,实则是浏览器在用户不知情的情况下,默默筑起的一道重要安全防线,它迫使开发者在追求功能集成时,必须正视并解决跨域访问带来的安全问题,理解同源策略的初衷,掌握 CORS 的工作原理和配置方法,是每一位 Web 开发者构建安全、可靠应用的必修课,服务器端的正确配置是解决问题的根本,前端需要清晰表达需求(如是否需要凭证),后端则需要精确地开放必要的权限,在开放便捷的 API 服务与用户数据安全的基石之间,CORS 提供了标准化的平衡点。

跨域限制并非枷锁,而是浏览器为亿万用户默默穿上的铠甲,每一次报错都是安全机制在尽责的提醒,开发者需要做的不是绕过它,而是理解其规则,在安全的框架内架起沟通的桥梁。