CentOS系统中Root密码的安全管理与维护

在Linux服务器管理中,Root账户是系统的最高权限持有者,其密码的安全性直接关系到整个服务器的稳定与数据安全,对于CentOS用户而言,如何合理设置、保护及管理Root密码,是每位管理员必须掌握的核心技能,本文将围绕Root密码的创建、重置、安全策略以及日常维护展开,帮助用户构建更可靠的系统防护体系。

一、Root账户的重要性与风险

Root账户拥有对系统的完全控制权,包括文件修改、服务启停、用户管理等关键操作,一旦Root密码泄露或被破解,攻击者可以轻易获取服务器控制权,导致数据泄露、服务瘫痪甚至恶意软件植入,严格管理Root密码不仅是技术问题,更是安全责任。

二、Root密码的安全设置建议

1、复杂度要求

Root密码应满足高复杂度标准:长度不低于12位,混合大小写字母、数字及特殊符号(如!@#$%^&),避免使用连续字符(如123456)或常见词汇(如admin),建议采用随机生成的密码或使用密码管理工具。

2、定期更换策略

即使密码强度足够,仍建议每90天更换一次Root密码,可通过chage命令设置密码有效期:

chage -M 90 root

3、禁用直接Root登录

通过SSH配置文件(/etc/ssh/sshd_config)禁用Root远程登录,仅允许普通用户通过sudo提权操作:

PermitRootLogin no

修改后需重启SSH服务生效:

systemctl restart sshd

4、启用双因素认证(2FA)

对于高安全需求场景,可为SSH登录配置基于时间的一次性密码(TOTP)或硬件密钥认证,大幅降低密码被暴力破解的风险。

三、Root密码丢失后的重置方法

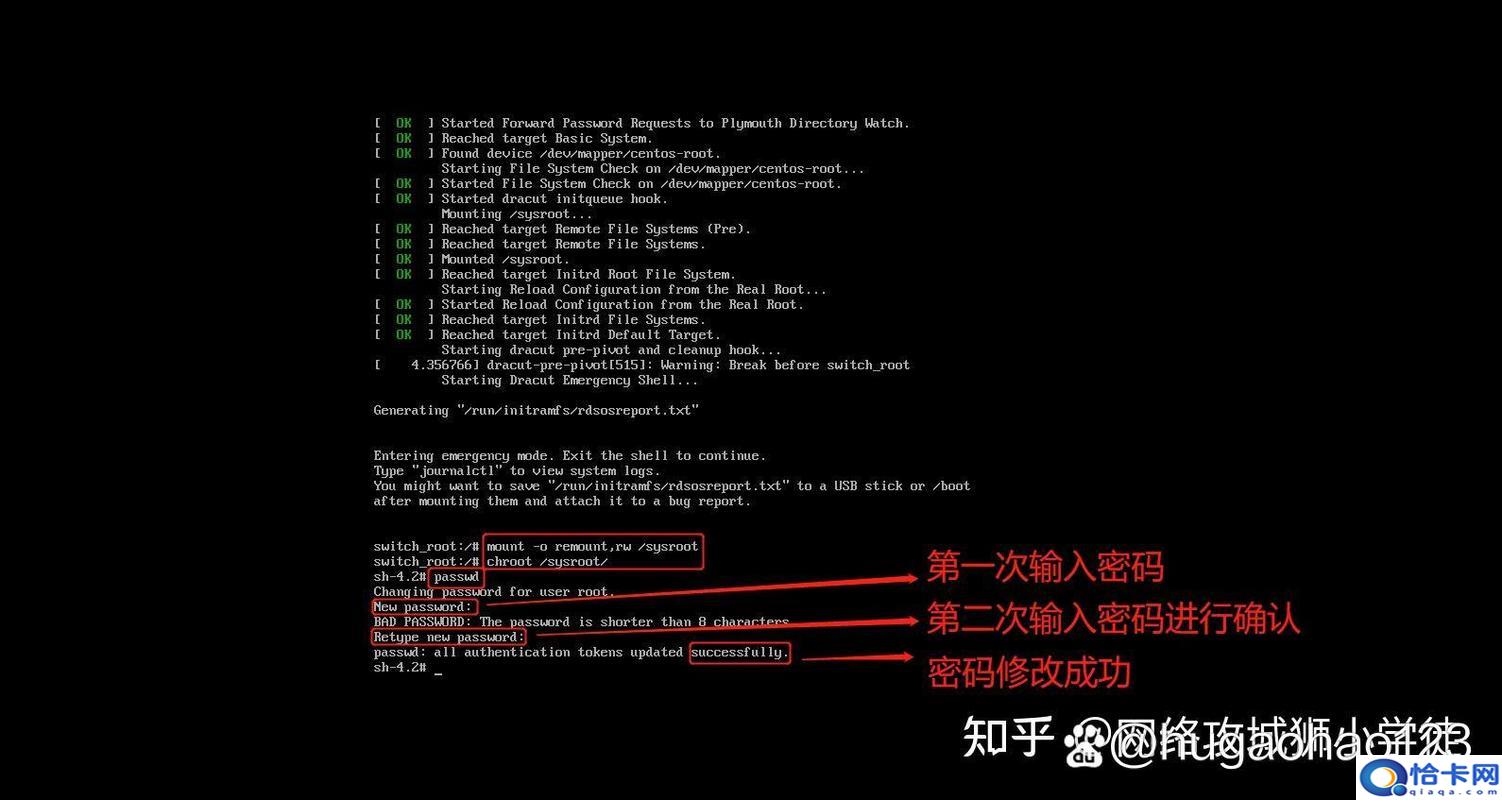

若忘记Root密码,需通过单用户模式进入系统重置,具体步骤如下:

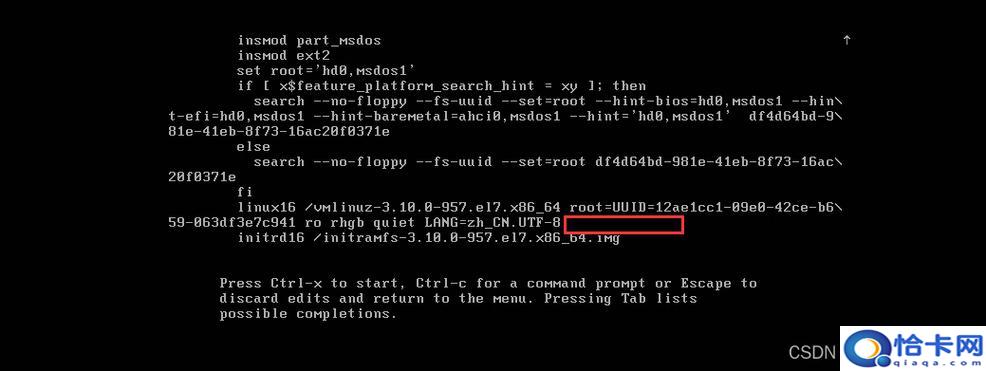

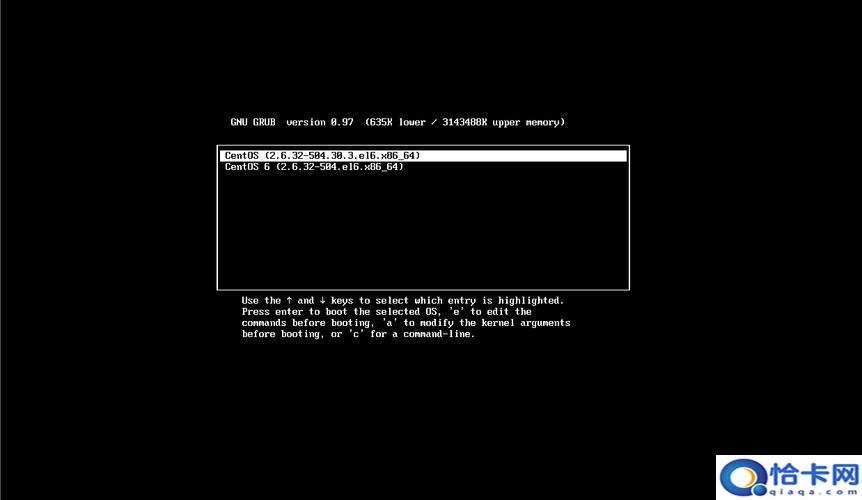

1、重启服务器,在GRUB引导界面按e键进入编辑模式。

2、找到以linux16开头的行,末尾添加rd.break,按Ctrl+X进入紧急模式。

3、挂载系统分区并切换根目录:

mount -o remount,rw /sysroot

chroot /sysroot

4、使用passwd命令修改密码,完成后创建标记文件:

touch /.autorelabel

5、退出并重启系统:

exit

reboot

注意事项:

- 此操作需物理接触服务器或具备虚拟化平台控制台权限。

- 对于云服务器,部分厂商可能要求通过控制台重置密码。

四、多用户环境下的权限管理

为避免频繁使用Root账户,建议遵循最小权限原则:

1、创建普通管理员账户

为团队成员分配独立账户,并通过sudoers文件授权特定命令的执行权限:

username ALL=(ALL) /usr/bin/systemctl restart httpd

2、审计Root操作日志

启用auditd服务记录Root用户的敏感操作,便于事后追溯:

auditctl -a always,exit -F arch=b64 -S execve -F euid=0

五、Root密码的定期维护与监控

1、日志分析

定期检查/var/log/secure文件,监控失败的登录尝试及可疑活动。

2、密码策略强化

使用pam_pwquality模块强制密码复杂度,编辑/etc/pam.d/system-auth文件:

password requisite pam_pwquality.so retry=3 minlen=12 difok=3 ucredit=-1 lcredit=-1 dcredit=-1 ocredit=-1

3、自动化漏洞扫描

通过工具(如OpenSCAP)检测系统配置缺陷,及时修复与Root权限相关的安全漏洞。

个人观点

Root密码管理绝非“设置即完成”的任务,而是需要持续优化的过程,在实际运维中,过度依赖密码本身可能成为安全短板,建议结合密钥认证、权限隔离与实时监控,构建多层防御体系,对于企业用户,更应建立严格的访问审批制度,确保Root权限仅在必要时启用,并由多人共同监督,唯有将技术手段与管理制度结合,才能真正守护系统的“命脉”。