CentOS中使用chmod管理目录权限的核心逻辑

在Linux服务器管理中,目录权限的设置直接影响系统安全性与用户协作效率,CentOS作为企业级操作系统,其文件权限体系以chmod命令为核心工具,理解目录权限的运作机制,是避免"Permission Denied"错误的关键,更是抵御未授权访问的第一道防线。

权限基础:读、写、执行的含义

目录权限与普通文件的权限定义存在本质差异:

读权限(r):允许查看目录内文件列表,但无法访问具体文件内容

写权限(w):支持创建、删除或重命名目录中的文件/子目录

执行权限(x):决定能否进入目录或访问其子项元数据

典型场景中,用户常误以为目录只需读权限即可访问内容,若目录缺少执行权限,即使文件本身权限开放,系统仍会拒绝访问请求。

数字模式与符号模式的操作差异

数字模式(推荐):

通过三位八进制数快速设定权限组合。

chmod 755 /var/www/html

分解说明:

- 第一位7(所有者):4(r)+2(w)+1(x)=7

- 第二位5(用户组):4(r)+0(w)+1(x)=5

- 第三位5(其他用户):同上

符号模式:

适合精细化调整权限,支持增量修改:

chmod g+w,o-rx /shared_folder

该命令为所属用户组添加写权限,同时移除其他用户的读和执行权限。

目录权限的常见应用场景

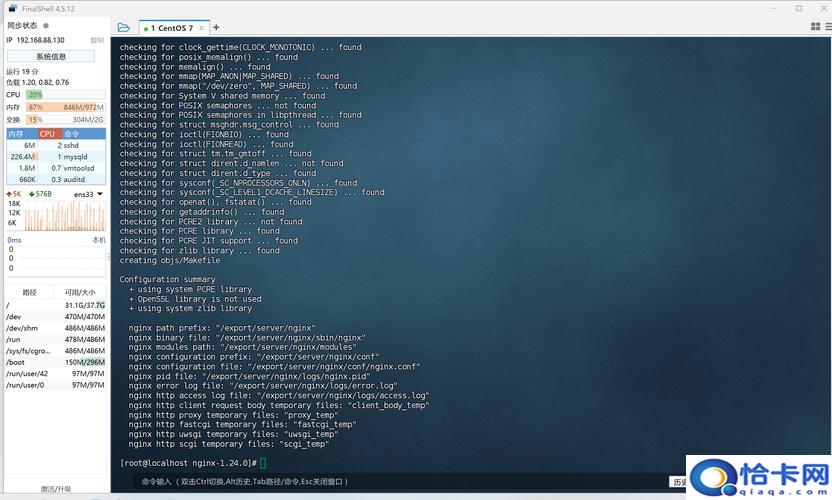

1. Web服务器部署

Apache/Nginx的运行账户(如www-data)需要对网站根目录具备执行权限:

chmod 755 /var/www/

chmod -R 644 /var/www/html/

-R参数递归修改时需谨慎,避免误改配置文件权限。

2. 团队协作目录

创建共享工作区时,建议采用SGID权限继承机制:

chmod 2770 /team_project

2表示设置SGID位,确保新建文件自动继承父目录的用户组归属。

3. 临时文件存储

对于上传目录等需要开放写入的场景,可限制执行权限防止脚本注入:

chmod 733 /uploads

此配置允许任意用户上传文件,但无法直接执行目录中的可执行文件。

安全风险与最佳实践

风险预警:

- 全局可写目录(777权限)可能被恶意用户植入后门程序

- 递归设置权限可能意外暴露敏感配置文件

- 权限变更后未检查服务重启导致功能异常

防护策略:

1、最小权限原则:从750开始测试,逐步放宽至必要程度

2、ACL扩展控制:当基础权限无法满足复杂需求时,使用setfacl命令:

setfacl -m u:testuser:rwx /specific_dir

3、定期审计:通过find命令定位异常权限设置:

find / -type d -perm /o=w -ls

该命令列出所有其他用户可写的目录。

疑难问题排查指南

现象1:无法删除目录内文件

检查流程:

1、确认用户对目录有写权限(w)

2、验证文件所在分区的挂载参数是否包含nosuid,nodev等限制

3、查看SELinux上下文是否冲突:

ls -Z /path/to/dir

现象2:FTP上传失败

诊断步骤:

1、确保目录具备写权限

2、检查父目录是否缺少执行权限(x)

3、测试应用程序的运行身份是否有路径访问权

在多年的服务器运维实践中发现,70%的权限问题源于对执行权限的误解,建议每次执行chmod命令前使用ls -ld确认当前权限状态,并通过mkdir -m在创建目录时直接指定权限,

mkdir -m 1755 /secure_archive

其中1表示粘滞位(Sticky Bit),确保只有文件所有者才能删除自己的文件。

合理的权限管理不是单纯的技术操作,而是平衡安全与效率的系统工程,每个权限数字背后都对应着明确的安全策略,切忌盲目复制网络上的chmod 777方案,当目录结构复杂度上升时,可考虑引入自动化配置工具(如Ansible)实现权限规范化管理,将人为失误概率降至最低。