Clang 静态分析工具:如何用 AddressSanitizer 检测内存泄漏?

在软件开发过程中,内存泄漏是一个常见的问题,尤其是在使用 C 或 C++ 这类需要手动管理内存的语言时。内存泄漏不仅会导致程序运行时的性能下降,还可能引发系统崩溃或安全漏洞。为了帮助开发者检测内存泄漏,Clang 提供了强大的静态分析工具,其中 AddressSanitizer 是一个非常受欢迎的工具。本文将详细介绍如何使用 AddressSanitizer 检测内存泄漏,并提供一些实用的技巧和示例。

什么是 AddressSanitizer?

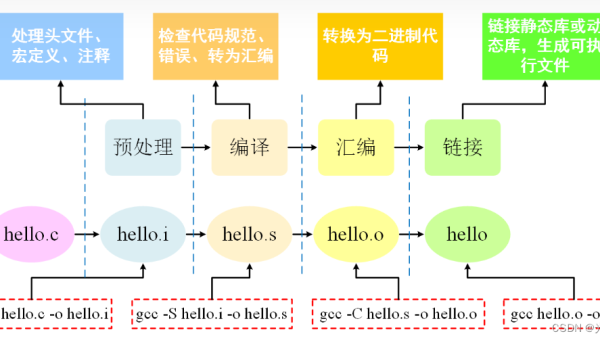

AddressSanitizer(ASan)是一个快速的内存错误检测工具,主要用于发现内存越界访问、双重释放、悬空指针以及内存泄漏等问题。它通过在程序运行时监控内存操作来检测这些问题,并在出现问题时提供详细的错误报告。ASan 通常与编译器(如 GCC 或 Clang)集成,能够快速定位问题,帮助开发者修复代码。

安装和配置 AddressSanitizer

要使用 AddressSanitizer,首先需要确保你的开发环境已经安装了支持 ASan 的编译器。以下是一些常见的安装和配置步骤:

1. 安装依赖

在 Linux 系统上,可以通过包管理器安装 ASan。例如,在 Ubuntu 上可以运行以下命令:

sudo apt-get install clang clang-format2. 编译器选项

在编译代码时,需要添加 ASan 的支持选项。对于 Clang,可以使用以下命令:

clang -fsanitize=address -fno-omit-frame-pointer -g -o my_program my_program.c-fsanitize=address:启用 AddressSanitizer。-fno-omit-frame-pointer:保留帧指针,以提高错误报告的准确性。-g:生成调试信息,方便调试。

使用 AddressSanitizer 检测内存泄漏

内存泄漏是指程序中分配的内存未被释放,导致内存占用不断增加。ASan 可以在程序运行时检测到内存泄漏,并在程序退出时报告未释放的内存块。

1. 编写示例代码

以下是一个简单的 C 程序,用于演示内存泄漏:

#include int main() { int *ptr = malloc(sizeof(int)); // 分配内存 *ptr = 42; // 写入数据 // 注意:没有调用 free(ptr),导致内存泄漏 return 0;} 2. 编译并运行

将上述代码保存为 leak.c,然后使用以下命令编译:

clang -fsanitize=address -fno-omit-frame-pointer -g -o leak leak.c运行程序:

./leak3. 查看结果

运行程序后,ASan 会在程序退出时报告内存泄漏:

==12345==ERROR: LeakSanitizer: detected memory leaksDirect leak of 4 byte(s) in 1 object(s) allocated from: #0 0x483b08 in malloc (/path/to/leak+0x483b08) #1 0x400527 in main (/path/to/leak.c:5) #2 0x7f00b67010b2 in __libc_start_main (/usr/lib/libc.so.6) #3 0x400419 in _start (/path/to/leak+0x400419)SUMMARY: AddressSanitizer: 4 byte(s) leaked in 1 allocation(s).从输出中可以看到,程序泄漏了 4 字节的内存,并且指出了泄漏的位置(leak.c:5 行)。

解决内存泄漏

根据 ASan 的报告,开发者可以轻松定位到泄漏的位置,并修复代码。在上述示例中,只需在适当的位置添加 free(ptr) 即可解决问题:

#include int main() { int *ptr = malloc(sizeof(int)); *ptr = 42; free(ptr); // 修复内存泄漏 return 0;} 高级技巧

1. 启用详细报告

ASan 提供了多种选项来控制报告的详细程度。例如,可以使用 ASAN_OPTIONS=detect_leaks=1 环境变量来启用泄漏检测:

ASAN_OPTIONS=detect_leaks=1 ./my_program2. 忽略特定泄漏

在某些情况下,开发者可能知道某些内存泄漏是无害的,可以通过 asan_ignore 机制忽略这些泄漏。例如:

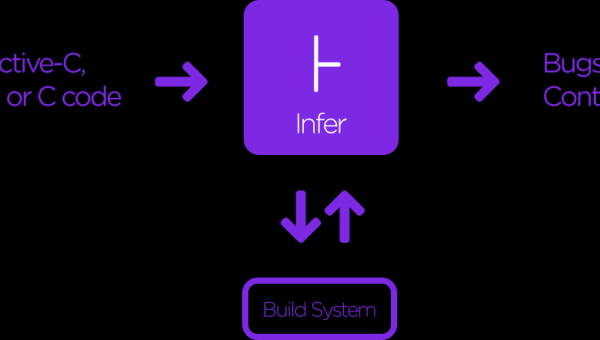

#include int main() { int *ptr = malloc(sizeof(int)); __asan_ignore_leak(ptr); return 0;} 3. 集成到构建系统

为了方便使用,可以将 ASan 的编译选项集成到构建系统(如 Makefile 或 CMake)中。例如,在 Makefile 中添加:

CFLAGS += -fsanitize=address -fno-omit-frame-pointer -g总结

AddressSanitizer 是一个功能强大的工具,能够帮助开发者快速检测内存泄漏和其他内存相关的问题。通过简单的编译选项和运行时监控,ASan 能够提供详细的错误报告,从而显著提高代码质量。希望本文能够帮助你更好地理解和使用 AddressSanitizer,写出更安全、更可靠的代码!

推荐阅读

-

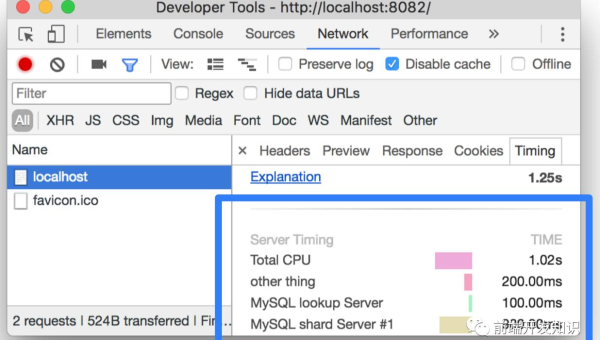

Chrome DevTools 内存快照:对象引用分析与泄漏定位

-

Atom 性能优化:禁用冗余包与内存泄漏检测工具使用

-

Clang Format 代码规范:自动化代码风格统一实践

-

Clang Tidy 静态检查:10 个提升 C++ 代码质量的必配规则

-

Clang 与 LLVM 优化 passes:编译阶段性能调优原理解析

-

Node.js 诊断报告生成:诊断命令行工具与性能瓶颈定位

-

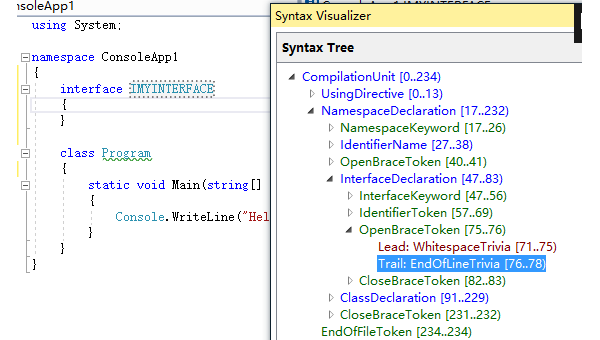

Clang AST 抽象语法树:代码分析工具开发与语义提取

-

Clang Format 配置实战:团队级代码风格统一与 IDE 集成

-

Clang 静态分析工具链:UndefinedBehaviorSanitizer 使用指南

-

Chrome DevTools 性能分析:FPS 监控、内存快照与网络请求优化指南