Linux中如何配置和使用 Fail2Ban 防暴力破解

近期有些网友想要了解的相关情况,小编通过整理给您分享一下。

为什么你的Linux服务器需要Fail2Ban

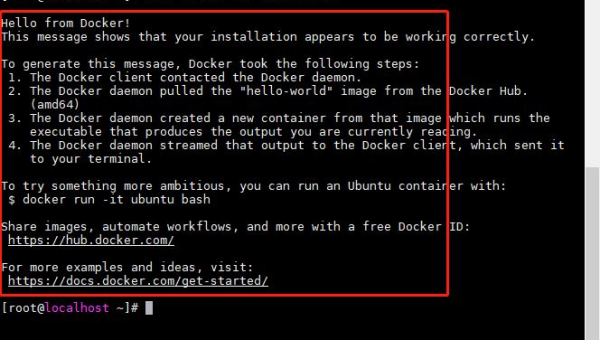

想象一下这样的场景:你的服务器日志里充斥着无数失败的登录尝试,黑客们正用自动化工具不断尝试破解你的密码。这不是危言耸听,而是每天发生在无数未受保护服务器上的真实情况。Fail2Ban就是为应对这种情况而生的利器。

Fail2Ban是一个轻量级的入侵防御工具,它能监控系统日志,检测可疑行为(如多次失败的登录尝试),并自动更新防火墙规则来阻止这些恶意IP地址。与传统的防火墙不同,Fail2Ban采取的是动态防御策略,只在检测到攻击时才采取行动,既不影响正常用户访问,又能有效阻挡暴力破解。

安装Fail2Ban的正确姿势

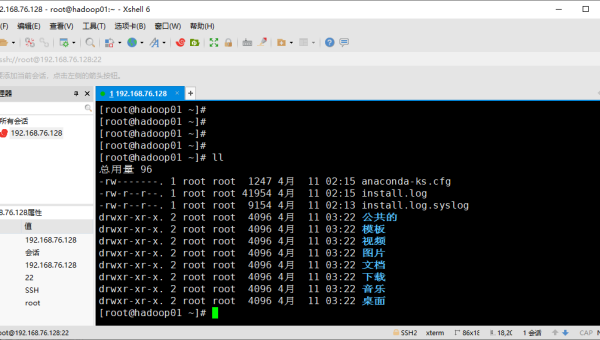

在大多数Linux发行版上,安装Fail2Ban都非常简单。对于基于Debian的系统(如Ubuntu),只需运行:

sudo apt updatesudo apt install fail2ban对于基于RHEL的系统(如CentOS),使用:

sudo yum install epel-releasesudo yum install fail2ban安装完成后,Fail2Ban会立即开始工作,使用默认配置保护你的SSH服务。但为了获得最佳防护效果,我们还需要进行一些定制化配置。

深度配置Fail2Ban

Fail2Ban的主要配置文件位于/etc/fail2ban/jail.conf。不过,直接修改这个文件不是个好主意,因为软件更新时可能会覆盖你的更改。正确的方法是创建或编辑/etc/fail2ban/jail.local文件,这里的设置会覆盖默认配置。

一个基础的防护SSH的配置示例如下:

[sshd]enabled = trueport = sshfilter = sshdlogpath = /var/log/auth.logmaxretry = 3findtime = 10mbantime = 1h这个配置表示:如果在10分钟内从同一IP地址检测到3次失败的SSH登录尝试,就将该IP封禁1小时。

进阶防护策略

除了基本的SSH防护,Fail2Ban还能保护许多其他服务:

防护WordPress登录:如果你运行着WordPress网站,可以添加以下配置来防护wp-login.php的暴力破解:

[wordpress]enabled = truefilter = wordpresslogpath = /var/www/html/*/logs/access.logmaxretry = 3findtime = 5mbantime = 1h防护FTP服务:对于使用vsftpd的用户,可以启用以下防护:

[vsftpd]enabled = trueport = ftp,ftp-data,ftps,ftps-datafilter = vsftpdlogpath = /var/log/vsftpd.logmaxretry = 3findtime = 10mbantime = 1h自定义防护规则:你甚至可以创建自己的过滤规则。例如,防护某个特定URL的暴力访问:

[my-custom-filter]enabled = trueport = http,httpsfilter = my-custom-filterlogpath = /var/log/nginx/access.logmaxretry = 10findtime = 1hbantime = 1d然后在

/etc/fail2ban/filter.d/目录下创建对应的过滤规则文件。

实时监控与管理Fail2Ban

配置好Fail2Ban后,你需要知道如何监控它的运行状态:

查看Fail2Ban状态:

sudo fail2ban-client status查看特定防护的状态(如sshd):

sudo fail2ban-client status sshd手动解封某个IP:

sudo fail2ban-client set sshd unbanip 192.168.1.100重新加载配置(修改后需要执行):

sudo fail2ban-client reload

性能优化与注意事项

Fail2Ban虽然强大,但配置不当也可能影响服务器性能:

日志轮转问题:确保你的日志轮转配置不会导致Fail2Ban丢失跟踪。在

logrotate配置中添加copytruncate选项。避免误封:设置合理的

maxretry和findtime值,避免因用户正常操作失误导致被封。IP白名单:将你自己的IP地址加入白名单,防止自己被意外封锁:

[DEFAULT]ignoreip = 127.0.0.1/8 ::1 192.168.1.100邮件通知:配置Fail2Ban在封禁IP时发送邮件通知:

[DEFAULT]destemail = your@email.comsender = fail2ban@yourdomain.comaction = %(action_mwl)s

应对Fail2Ban无法解决的问题

虽然Fail2Ban能有效阻止大多数自动化攻击,但它不是万能的:

分布式暴力破解:面对来自大量不同IP的攻击,Fail2Ban可能力不从心。这时应考虑使用更高级的防护措施,如Cloudflare等CDN服务。

零日漏洞:Fail2Ban基于已知攻击模式,对新出现的漏洞可能反应滞后。保持系统更新才是根本解决方案。

应用层攻击:复杂的应用层攻击可能需要专门的WAF(Web应用防火墙)来防护。

最佳实践总结

- 定期检查

/var/log/fail2ban.log,了解攻击情况 - 根据服务器负载调整Fail2Ban的检测频率

- 结合其他安全措施,如密钥认证、双因素认证

- 定期备份Fail2Ban配置,防止意外丢失

- 关注Fail2Ban社区,及时获取最新防护规则

通过合理配置和使用Fail2Ban,你可以显著提升Linux服务器的安全性,有效阻挡绝大多数自动化暴力破解尝试。记住,安全防护是一个持续的过程,保持警惕和定期更新才能确保服务器长治久安。